Introducción

El proceso penal por delitos contra la propiedad intelectual encuentra múltiples especificidades en los supuestos en que la infracción tiene lugar mediante servicios prestados por la sociedad de la información, esto es, la investigación y prueba de las diferentes modalidades de lo que se ha venido denominando «piratería digital». Este trabajo tiene como finalidad contestar a las siguientes preguntas:

- • ¿Cuáles son las principales fuentes de prueba de la piratería que tiene lugar en la sociedad de la información?

- • ¿Qué medios de investigación pueden utilizarse?

- • ¿Qué ha de ser objeto de prueba?

I. Fuentes de prueba: modalidades de vulneración de la propiedad intelectual en el mundo digital

En este apartado se pretende buscar respuesta a la pregunta: ¿cuáles son las principales fuentes de prueba de la piratería que tiene lugar en la sociedad de la información? La mayoría de las fuentes de prueba se encuentran en el mundo digital, y están directamente relacionadas con las distintas formas de atentar contra los derechos de propiedad intelectual a través de las tecnologías de la información y de la comunicación.

1. Evolución de la piratería digital

Durante los últimos años, la evolución tecnológica ha determinado diferentes modificaciones de la forma de la comisión de delitos contra la propiedad intelectual: por un lado, se han abandonado los soportes físicos, que se sustituyeron por la tecnología digital (1) ; por otra parte, el desarrollo de las redes determinó el acceso ilícito mediante las descargas de los contenidos en el dispositivo del consumidor; por último, la conjunción del progreso de las tecnologías con la mejora constante de la capacidad de transmisión en las redes de comunicación ha abierto la puerta a nuevas formas de acceso ilícito a contenidos protegidos, sin necesidad de descarga de los contenidos: servicios IPTV, listas M3U…..En definitiva, los infractores aprovechan los avances tecnológicos para perfeccionar la vulneración de derechos de propiedad intelectual a través de servicios de la sociedad de la información: aumento del ancho de banda disponible; desarrollo del Protocolo IPTV que permite mayor definición y acceso a un mayor número de canales….

En el momento actual, la clave de la piratería digital radica en el acceso ilícito a contenidos digitales sin necesidad de descarga previa. Téngase en cuenta que hoy día se pueden encontrar contenidos en Internet que pueden ser consumidos dentro de la propia red, con el único requisito de disponer de un dispositivo electrónico con la conectividad adecuada a Internet; por otra parte, el propio perfil del consumidor ilícito ha evolucionado desde quien acumulaba copias en formato físico o en su propio dispositivo electrónico, hasta quien encuentra en la web (con distintas modalidades) accesos gratuitos a contenidos para consumirlos de forma inmediata; y, por último, el proveedor no transmite sus contenidos esperando que el espectador se conecte, sino que los contenidos llegarán solo cuando el cliente los solicite.

2. Panorama actual

Como punto de partida, son interesantes las conclusiones del Informe del Observatorio de la Piratería y Hábitos de Consumo de Contenidos Digitales 2018 (2) , que ofrecen una completa visión del panorama actual de la piratería digital:

- • Los porcentajes de individuos que realizan accesos ilícitos según tipo de contenido son: música (29 %), películas (32 %), videojuegos (12 %), libros (24 %), series (29 %), fútbol (11 %), prensa (10%) y partituras (2%).

- • Los millones de euros de lucro cesante causado por la piratería se desglosan del siguiente modo por industrias: Música 536M€, Películas 471M€, Series 167M€, Libros 215M€, Videojuegos 265M€, Fútbol 269M€, Prensa 247M€ y Partituras 18M€

- • Respecto a la forma de acceso se ha reducido considerablemente el peso de los buscadores como vía de acceso a los contenidos ilegales, que ha descendido hasta el 60 % desde el 79 % registrado en 2017. Google sigue siendo el más utilizado, en cualquier caso: 9 de cada 10 accesos a contenidos piratas se producen desde sus resultados de búsqueda.

- • Proporcionalmente a ese menor uso de los buscadores como medio para acceder a contenidos pirateados ha crecido significativamente el uso de las aplicaciones para tabletas y teléfonos inteligentes (22 %, frente al 17 % de 2017) y se ha doblado el uso de redes sociales (21 % frente al 10 % del año anterior), siendo las más usadas Facebook y Youtube (56 % y 43 %), seguidas de cerca por Whatsapp y Twitter (29 % ambas). También crece el streaming online (17 % vs 14 %) mientras que las descargas directas online se mantienen en el 29 %.

El acceso vía web puede tener lugar mediante buscadores (Google, Bing, Yahoo…), mediante aplicaciones (Apps) para tablets o smartphones, a través de la utilización de Redes Sociales (Facebook, Google+…) o mediante streaming vía portales o páginas web. Según datos del «Informe del Observatorio de la Piratería y Hábitos de Consumo de Contenidos Digitales 2018», la distribución es la siguiente:

| FORMA DE ACCESO | 2017 | 2018 |

| Buscadores | 75% | 60% |

| Descarga directa a través de páginas web | 29% | 29% |

| Aplicaciones (Apps) para tablets o smartphones | 17% | 22% |

| Utilización de Redes Sociales | 10% | 21% |

| Streaming vía portales o páginas web | 14% | 17% |

3. Principales modalidades

En este complejo panorama se pueden individualizar cuatro modalidades básicas, aunque cada una de ellas puede contar con elementos de las otras, dando como resultado un complejo panorama en la práctica. Estas cuatro categorías son:

- • Páginas web de enlaces

- • Acceso por Redes Sociales

- • Acceso por IPTV/M3U

- • Cardsharing

A) Páginas web de enlaces

Con carácter previo, es necesario conocer las características de la actividad de inserción de enlaces por una página web (linking), en la que cabe distinguir varios supuestos que se examinan a continuación.

a) Enlaces simples y complejos

En los enlaces simples o de superficie se realiza una mera inclusión del enlace a otra web en la que se aloja el concreto contenido, de tal forma que se hace más fácil el acceso del usuario al no tener que teclear el nombre de esta segunda página web.

Distintos de los anteriores son los complejos, en los que junto con el enlace se utilizan otros elementos que se introducen precisamente para hacer más atractiva la web para el usuario, de tal manera que se generen un mayor número de entradas y por tanto se incrementen los ingresos de la web por publicidad o por otros conceptos (3) .

b) Enlaces a redes P2P

Se trata de aquellos supuestos en los que la página web, de forma principal, ofrece enlaces individualizados (linking) al contenido de obras protegidas por derechos de propiedad intelectual (películas, series de televisión, libros, obras fonográficas, programas de software, juegos para dispositivos electrónicos…); que conectan con foros o sitios de intercambio de archivos P2P (sistema peer-to-peer) en los que se encuentran aquellas obras, con lo que llevan consigo la conexión con los archivos de los ordenadores de particulares que están interconectados entre sí en ese sitio de intercambio. De esta manera tienen elementos de enlaces de profundidad, llamados así porque vinculan a una página interior de otra web sin pasar por su página principal.

El titular de la web entra en el sitio de intercambio de archivos, extrae del mismo un enlace a un concreto archivo (película, canción u otra obra) para convertirlo en un elemento de descarga directa en otro lugar (su propia página web). De esta manera consigue que el cliente no entre en el sitio o foro de intercambio, sino solamente en su página web, visualizando únicamente los contenidos que la misma quiera ofrecer, sin ver en ningún momento la información del sitio de intercambio. Puede afirmarse que el titular de la «web de enlaces» modifica el contenido de la web a la que proporciona el acceso (sitio de intercambio de archivos), convirtiéndolo en página de descarga directa.

c) Páginas de enlaces a obras en redes P2P

Nos centramos en aquel supuesto en el que el servicio ofrecido por la página web no solamente se limita a los enlaces a obras contenidas en redes P2P, sino que también aporta otra serie de elementos que facilitan el acceso al concreto contenido (obra) buscado por el usuario: indexación y ordenación sistemática de los contenidos, ayuda a la búsqueda del mejor enlace y/o la mejor copia (control de calidad), utilización de carátulas o elementos que permiten una mejor visualización de cada contenido, inserción de un resumen de la obra con sus principales características (año, autor, sinopsis….), información sobre el formato disponible para cada una de las obras, entre otros. Por último, en dicha web también pueden abrirse de forma involuntaria marcos o ventanas, en los que se inserta un contenido (normalmente publicitario) no solicitado por el usuario; en este ámbito se encuentran los banners publicitarios, por los que el titular de la web recibe una retribución económica variable que depende del número de visitantes.

En definitiva, la página web ofrece un servicio con una serie de elementos cuya valoración conjunta conduce a una facilitación del acceso del cliente a un contenido u obra; de esta manera, puede afirmarse que el ISP no se limita a insertar el enlace al lugar donde se encuentra la obra, sino que aporta contenidos propios, es decir, tiene participación en la definición de los datos o información a la que accede el usuario.

Como puede observarse, la actividad de este tipo de páginas web va más allá de la intermediación a la que se refiere el artículo 13.2 LSSI, (LA LEY 1100/2002) y excede la mera facilitación de enlaces que justifica la exclusión de responsabilidad que se contiene en el artículo 17.1 LSSI. (LA LEY 1100/2002) En relación con estas conductas, el artículo 270.2 CP (LA LEY 3996/1995), introducido por la reforma de 2015, establece lo siguiente: «La misma pena se impondrá a quien, en la prestación de servicios de la sociedad de la información, con ánimo de obtener un beneficio económico directo o indirecto, y en perjuicio de tercero, facilite de modo activo y no neutral y sin limitarse a un tratamiento meramente técnico, el acceso o la localización en internet de obras o prestaciones objeto de propiedad intelectual sin la autorización de los titulares de los correspondientes derechos o de sus cesionarios, en particular ofreciendo listados ordenados y clasificados de enlaces a las obras y contenidos referidos anteriormente, aunque dichos enlaces hubieran sido facilitados inicialmente por los destinatarios de sus servicios».

La página web de enlaces era constitutiva de delito antes de la reforma de 2015, al encuadrarse dentro del concepto de comunicación pública

En todo caso, la página web de enlaces era constitutiva de delito antes de la reforma de 2015, al encuadrarse dentro del concepto de comunicación pública. En este sentido, tras referirse a la STJUE de 13 de febrero de 2014 (LA LEY 2875/2014) (caso Svensson), la Circular de la Fiscalía General del Estado 8/2015, de 21 de diciembre, sobre los delitos contra la propiedad intelectual cometidos a través de los servicios de la sociedad de la información tras la reforma operada por Ley Orgánica 1/2015 (LA LEY 4993/2015), afirma que «pese a que la interpretación que efectúa la citada resolución del concepto de comunicación pública, como puesta a disposición de un público nuevo, facilitaba el camino para la incriminación de la actividad desarrollada por las páginas web de enlace, el Legislador estimó oportuno mantener la previsión del Proyecto del Código Penal y tipificar específicamente la actividad de las páginas de enlace en el actual art. 270.2 CP (LA LEY 3996/1995)».

B) Acceso por Redes Sociales

Las Redes Sociales no solamente constituyen un lugar de comunicación entre sus usuarios, sino que también son plataformas para el consumo de contenidos y de obras (películas, series TV, retransmisiones deportivas…), tanto lícita como ilícitamente. Según la «Haute Autorité pour la diffusion des œuvres et la protection des droits sur internet» (HADOPI) (4) , en su informe sobre acceso ilícito a contenidos culturales por redes sociales (octubre 2019) (5) , en las tres categorías estudiadas, los internautas han consumido: películas 55%; series TV 50%, y retransmisiones deportivas 47%.. Existen dos modalidades de acceso a contenidos de manera ilícita por RRSS:

- • En primer lugar, mediante el visionado directo en una página de la Red Social, gratuitamente, de una película, una serie de televisión o una retransmisión deportiva difundida en directo.

- • En segundo lugar, accionando un click sobre un enlace insertado en la Red Social que permite acceder de forma ilícita a contenidos de otros sitios de Internet

Téngase en cuenta (6) que los usuarios de redes sociales pueden publicar, en su espacio personal o en grupos focales temáticos (posiblemente privados o secretos), enlaces a las retransmisiones ilícitas de programas de televisión a través de Internet, como lo hacen con otros con tipos de contenidos. En este sentido, se pueden encontrar grupos en Facebook o en Telegram con miles de miembros cuyo objetivo principal es permitir a los usuarios compartir enlaces a retransmisiones ilícitas de partidos de fútbol; también existen grupos que proporcionan enlaces a sitios web accesibles solo por una contraseña comunicada a los miembros del grupo (por ejemplo, soccerlive.me)….

Y, por otra parte, actualmente es posible que cualquier usuario emita videos en directo por sí mismo y directamente desde la interfaz de las redes sociales, especialmente en Facebook con Facebook Live integrado y YouTube con YouTube Live incorporado. Los servicios Twitch (en principio dedicada a videojuegos) y Periscope, propiedad de Twitter, son lo mismo, especializado en la transmisión de video en vivo.

C) Transmisión en vivo. Acceso por IPTV/M3U

La transmisión en vivo consiste en ver o escuchar contenido en Internet a medida que se carga, sin necesidad de llegar a la descarga completa de dichos contenidos. Se diferencia de la descarga directa en que mientras ésta permite guardar una copia del contenido cargado, la transmisión en vivo mantiene en la memoria (llamada memoria intermedia) parte de los contenidos. Cabe distinguir dos categorías:

- • El «clásico» streaming se corresponde con un consumo a demanda del contenido disponible continuamente,

- • La transmisión en vivo implica que tanto la emisión como el consumo de los contenidos se realizan en vivo, es decir: la codificación, la difusión y el consumo de la señal se realizan sobre la marcha casi en su totalidad y en tiempo real.

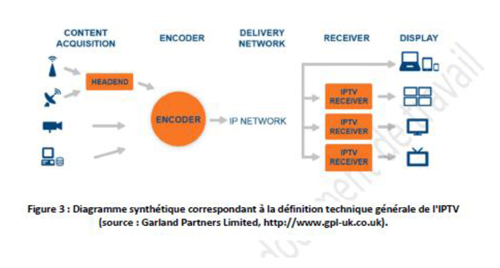

a) Servicios IPTV

El término IPTV (Internet Protocol Television) se refiere a la oferta legal de televisión ofrecida por un proveedor de servicios de Internet (suele ser conocida como»ADSL TV») a la que se puede acceder a través de ADSL, fibra óptica o incluso a través de la red móvil de un operador de telecomunicaciones. Aunque para el público en general se ha convertido en sinónimo de un conjunto de canales de televisión ofrecidos en línea de forma ilegal. En el siguiente esquema recogido por HADOPI (7) se recoge su funcionamiento:

b) Listas de reproducción M3U

M3U, que significa «MPEG versión 3.0 URL», es un archivo que tiene como objetivo almacenar una lista de direcciones que generalmente apuntan a archivos de audio y/o video. Se trata de una lista de canales disponibles (oferta ilegal de IPTV), en la que para cada canal hay una URL en la que podemos encontrar el flujo de video correspondiente.

c) Modo de funcionamiento acceso IPTV/M3U

Cuando un usuario se suscribe a una oferta ilegal IPTV, recibe una lista M3U personalizada (frecuentemente con un identificador y una contraseña) válida solo durante el período de suscripción, y que se carga en el terminal del usuario a través de un software multimedia (por ejemplo, VLC o Kodi) o mediante una aplicación.

d) Cuadro resumen de la transmisión en vivo

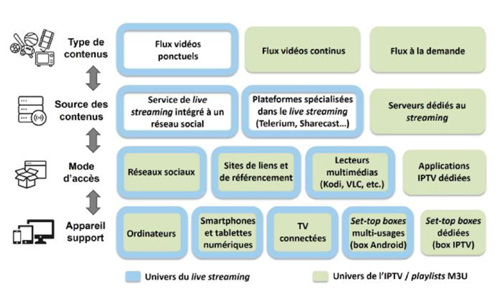

En el documento «Le streaming ilegal de flux télevisés en direct», HADOPI ha elaborado un cuadro donde resume de forma muy gráfica las diferentes formas de transmisión en vivo:

- • Tipo de contenido: acceso puntual a retransmisiones de programas de televisión (Deportes en particular) está más relacionado con la transmisión en vivo, mientras que el acceso continuo a los canales de televisión o el contenido a demanda es más el dominio de IPTV ilícito. Los dos universos son por lo tanto bastante distintos en lo que respecta a los tipos de contenido accesible.

- • Difusión de contenido: las transmisiones relacionadas con la transmisión en vivo se transmiten principalmente por plataformas especializadas en esta práctica, o por ciertas redes sociales que ofrecen funciones de transmisión en vivo. Estas herramientas están generalmente disponibles para todos, pero en el caso de IPTV, son más bien servidores dedicados a transmitir el contenido. Esta vez son servicios relativamente privados, profesionales. Nuevamente, los tipos de servidores o servicios que transmiten contenido son bastante diferentes entre la transmisión en vivo y la IPTV ilícita.

- • Modo de acceso: esta vez, solo el uso de aplicaciones dedicadas a IPTV es específico de solo una de dos universos, en otros casos, los usos son mixtos. Las redes sociales pueden, por ejemplo, dar videos en vivo, pero también se pueden usar para transmitir enlaces a listas de reproducción M3U gratuitas, o servir como soporte para anuncios de canales ilegales de IPTV. Los sitios SEO pueden ofrecer enlaces a videos en vivo, pero también mostrar listas de reproducción M3U (u ofertas de suscripción pagadas IPTV). Finalmente, los reproductores multimedia son software capaces de leer listas de reproducción M3U, así como de transmisión en vivo (pero en este último caso, extensiones de software adaptadas, o complementos) a veces son requeridos.

- • Dispositivo de soporte: solo las TV Box dedicadas a IPTV se utilizan para un uso principal. En otros casos, los usuarios tienen una computadora, un terminal móvil, un televisor conectado o una unidad de control electrónico configurable, hay herramientas para ver servicios de transmisión en vivo y ofertas ilícitas de IPTV.

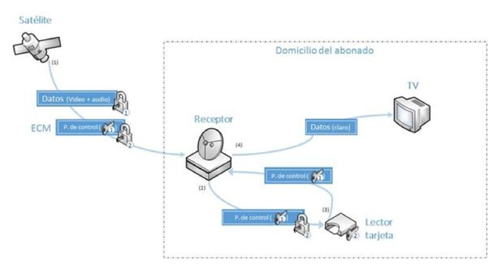

D) Cardsharing

El término Cardsharing (8) se refiere al método por el cual receptores independientes obtienen acceso simultáneo a una red de televisión de pago, usando una tarjeta de abonado de acceso condicional legítima.

En el funcionamiento lícito del sistema la tarjeta legítima está adjunta a un ordenador personal o Dreambox el cual está conectado a Internet, y está configurado para proporcionar la palabra de control legítimamente descifrada a otros receptores que piden información. Esta palabra de control descifrada es entonces usada para descodificar un servicio de acceso condicional codificado, como si cada uno de los otros receptores estuviera usando su propia tarjeta de abonado. Todo empieza con la señal que llega a la antena parabólica de una casa. En ese mensaje van, por una parte, los datos de vídeo y sonido que llegarán a la pantalla y que, en un principio, están cifrados. Además, la señal incluye la clave necesaria para traducir el contenido, información que también va cifrada. La clave del sistema está en la tarjeta de abonado que se introduce en el decodificador y es la encargada de desvelar el contenido. El siguiente esquema (9) es descriptivo:

La defraudación en este sistema (cardsharing) se produce con la utilización de un aparato modificado, de tal manera que la clave cifrada no viaja hasta la tarjeta de abonado (que no está), sino que lo hace a través de internet hasta una receptor que emula la tarjeta de abonado legítima que está suscrita al servicio y acceden a la señal codificada de forma ilegítima. Para ello se puede utilizar mediante un software que se descarga en el propio dispositivo del usuario; o bien mediante servicio web con base en IPTV a cambio de un pago periódico. En estos casos, las máquinas que realizan del descifrado para ofrecer el servicio se localizan en lugares como China, Rusia o Ucrania. Y hay que tener en cuenta que al final del sistema puede existir una red peer to peer. Como vemos, los elementos de las diferentes modalidades pueden combinarse para lograr una mayor efectividad de la actividad fraudulenta.

II. Medios de investigación de la piratería digital

En este apartado pretende contestarse a la siguiente pregunta: ¿qué medios de investigación pueden utilizarse contra las infracciones de la propiedad intelectual mediante la prestación de servicios de la sociedad de la información? La respuesta se ofrece en torno a los siguientes elementos:

- • Investigación pública/investigación privada

- • Investigación tecnológica/investigación tradicional/investigación patrimonial

- • Medidas de investigación tecnológica/análisis de fuentes abiertas

1. Investigación privada e investigación pública

Los titulares de derechos de propiedad intelectual, con la legítima pretensión de proteger esos derechos, realizan actuaciones de investigación y seguimiento de las Redes Sociales y de las distintas formas de vulneración mediante la utilización de las tecnologías de la información y de la comunicación.

A) Investigación y análisis de fuentes abiertas

La investigación privada de las infracciones contra la propiedad intelectual tiene un amplio margen de actuación en las fuentes abiertas en la web, es decir, todos los datos que se encuentran en internet y que están a disposición del público, con independencia de la ubicación geográfica de dichos datos (10) ; así como en el procesamiento y análisis de la información obtenida (OSINT) (11) .

Con carácter general, y como quiera que se trata de acceder a fuentes abiertas en la web, no resultan afectados los derechos fundamentales al secreto de comunicaciones, a la intimidad, ni a la protección de datos personales. Toda la problemática relativa a la investigación en fuentes abiertas se examina posteriormente.

B) Adquisición de bien y/o servicio por internet

No es contraria a derecho la actuación consistente en la compra de un bien o servicio ofrecido en la web (por ejemplo un decodificador, que puede ir acompañado del acceso gratis a programas de televisión durante un período de tiempo) para investigar si tiene un componente ilícito. En estos casos, un consumidor o usuario realiza una compra a través de cualquiera de las plataformas de comercio electrónico (amazon, ebay, aliexpres….) o por otra vía.

Se trata de supuestos en los que el bien o servicio es entregado al usuario (investigador no público), quien puede obtener datos útiles para avanzar en la investigación: el propio bien adquirido (sobre el que incluso podrá realizarse una pericial), los datos relativos al pago del producto (paypal, transferencia electrónica, etcétera) y su destino…

C) Utilización de terceros de confianza

Para la acreditación de las diferentes informaciones obtenidas, el investigador no público puede utilizar la prestación de servicios de los llamados terceros de confianza. Con fundamento en la figura anglosajona del «Trusted Third Party» (TTP), se han desarrollado los llamados Terceros de Confianza o Prestadores de Servicios de Confianza Digital.

La actividad de estas entidades se fundamentaba en el art. 25 de la Ley 24/2002 (LA LEY 1100/2002), de servicios de la sociedad de la información y del comercio electrónico (LSSI), pero actualmente su regulación se encuentra en el Reglamento UE 910/2014, de 23 de julio (LA LEY 13356/2014), relativo a la identificación electrónica y los servicios de confianza para las transacciones electrónicas en el mercado interior (llamado «Reglamento eIDAS»).

Recordemos que el art. 3.19 del Reglamento UE (LA LEY 13356/2014) define «prestador de servicios de confianza», como «una persona física o jurídica que presta uno o más servicios de confianza, bien como prestador cualificado o como prestador no cualificado de servicios de confianza»; y en su apartado 16 se define «servicio de confianza» como «el servicio electrónico prestado habitualmente a cambio de una remuneración, consistente en: a) la creación, verificación y validación de firmas electrónicas, sellos electrónicos o sellos de tiempo electrónicos, servicios de entrega electrónica certificada y certificados relativos a estos servicios, o b) la creación, verificación y validación de certificados para la autenticación de sitios web, o c) la preservación de firmas, sellos o certificados electrónicos relativos a estos servicios»..

El Reglamento UE 910/2014, de 23 de julio (LA LEY 13356/2014), contempla una serie de obligaciones y requisitos a los prestadores de servicios de confianza digital, estableciendo asimismo la necesidad de auditorías; y también regula las «listas de confianza» con información relativa a los prestadores cualificados de servicios de confianza con respecto a los cuales sea responsable cada Estado, junto con la información relacionada con los servicios de confianza cualificados prestados por ellos; así como la «etiqueta de confianza UE» para aquellos prestadores cualificados de servicios de confianza que hayan obtenido la cualificación del art. 21.2, 2.º del Reglamento (LA LEY 13356/2014). En dicho Reglamento (12) se regulan servicios tales como la entrega electrónica certificada, la validación de firmas electrónicas cualificadas, o los certificados cualificados de sello electrónico (13) .

D) Generador de fuentes de prueba

La actuación de investigación privada dará lugar a datos e informaciones que fundamenten una denuncia y que se acompañen a la misma. Pero también producirá fuentes de prueba, de tal manera que posteriormente pueden proponerse como prueba en juicio la testifical de las personas que realizaron la investigación (por ejemplo para acreditar una compra de comercio electrónico); o la documental de los elementos acreditados por terceros de confianza; o la pericial de quien ha realizado un dictamen a instancia de la parte denunciante.

2. Distintas medidas de investigación

La investigación de las actividades de la piratería digital utilizará de forma conjunta medidas de diferente naturaleza: investigación tecnológica; investigación tradicional; e investigación patrimonial.

A) Medidas de investigación tecnológica

Me refiero a las formas de investigación reguladas en los artículos 588 bis a) LECRIM (LA LEY 1/1882), introducidas por la reforma operada por la Ley Orgánica 13/2015, de 5 de octubre (LA LEY 15163/2015). Se examinan posteriormente.

B) Formas tradicionales de investigación

La investigación tecnológica frecuentemente deberá ir acompañada por medios tradicionales de investigación (vigilancias y seguimientos, entradas y registros en locales cerrados...), especialmente con la finalidad de relacionar los datos digitales encontrados (dirección IP…) con las personas físicas y jurídicas responsables de las infracciones contra la propiedad intelectual.

C) Investigación económica y patrimonial

Nos estamos refiriendo a la obtención de datos sobre sociedades, administradores, socios, entramados societarios…; información sobre las transacciones económicas a través de las cuales se abona el contenido ilícito (paypal, transferencias electrónicas a cuentas corrientes, tarjetas…); así como los datos referidos a los movimientos de fondos derivados de las actividades ilícitas contra la propiedad intelectual.

Esta investigación resulta necesaria, por un lado, para acreditar la concurrencia del elemento «con ánimo de obtener un beneficio económico directo o indirecto» exigido por el artículo 270 CP (LA LEY 3996/1995); por otra parte, para probar la posible responsabilidad de cada una de las personas que participen de forma organizada en la actividad ilícita; y, por último, para la cuantificación de la responsabilidad civil.

III. Investigación en la web: fuentes abiertas y actuaciones que necesitan autorización judicial

Independientemente de otros medios, cabe destacar varias categorías de investigaciones que se realizan en Internet para recoger las huellas o rastros que la persona responsable del delito contra la propiedad intelectual deja en la Web:

- • Investigación de fuentes abiertas

- • Rastreos en Redes P2P

- • Infiltración de menor intensidad

- • Agente encubierto informático

1. Investigaciones en Internet: acceso a fuentes abiertas

Con la categoría de fuentes abiertas se hace referencia a todos los datos que se encuentran en internet y que están a disposición del público (acceso público), con independencia de la ubicación geográfica de dichos datos (14) . En dichas fuentes abiertas se encuentra mucha información que resulta de utilidad en la investigación (pública y privada) de los delitos contra la propiedad intelectual mediante servicios de la sociedad de la información, la cual será objeto de procesamiento y análisis (OSINT) para avanzar en la constatación de los elementos del delito. Nos estamos refiriendo a la utilización de motores de búsqueda (Google, Bing…); a los datos en Redes Sociales (15) (tanto generalistas como especializadas); a los comentarios y observaciones en foros, blogs y similares; a los contenidos de páginas o sitios web….

Dentro de este concepto de fuentes abiertas cabe incluir la navegación del investigador (público o privado) por la web, observando una oferta de bien o servicio ilícito realizada por un usuario (programa de TV de pago, series, películas, libros, música…); haciendo seguimiento de los comentarios y opiniones en Redes Sociales, blogs, foros virtuales y similares; correos electrónicos y formas de pago que figuran en las ofertas de contenidos o servicios ilícitos….. Este tipo de actuaciones no afecta a ningún derecho fundamental (investigación sobre fuentes abiertas) ni genera una provocación del delito (la iniciativa de la oferta parte del otro usuario). Tampoco afectará a ningún derecho fundamental la llamada «inteligencia de fuentes abiertas» (OSINT u Open Source Intelligence) (16) , siempre y cuando todos los datos objeto del análisis hayan sido obtenidos de forma legítima y hayan sido integrados en ficheros que cumplan toda la normativa sobre protección de datos personales.

Cuando una persona inserta elementos en la web a los que pueda tener acceso cualquier usuario concurre un consentimiento tácito que excluye la posible afectación del derecho a la intimidad

Téngase en cuenta que, cuando una persona inserta elementos en la web a los que pueda tener acceso cualquier usuario (fuentes abiertas), concurre un consentimiento tácito que excluye tanto la posible afectación del derecho a la intimidad (art. 18.1 CE (LA LEY 2500/1978)), como la afectación del derecho a la protección de datos personales (art. 18.4 CE (LA LEY 2500/1978)). Y, por otra parte, no afecta al secreto de comunicaciones (art. 18.3 CE (LA LEY 2500/1978)) porque no existe un proceso de comunicación entre el emisor y personas determinadas o determinables, sino indeterminadas. En este sentido, la STS 752/2010, de 14 de julio (LA LEY 114092/2010) afirma lo siguiente: «en relación con la vulneración del derecho al secreto de las comunicaciones, no aporta dato alguno fuera de identificarla con la captación de los mensajes y contactos realizados por el mismo a través de internet, olvidando que el acceso a la información así producida puede efectuarla cualquier usuario, no precisándose autorización judicial para conseguir lo que es público cuando el propio usuario de la red ha introducido dicha información en la misma (ver STS 739/2008 (LA LEY 189429/2008) y las citadas en la misma)».

En relación con las Redes Sociales, hay que tener presente que en aquellos otros casos en los que no existe un uso de la red social como canal de comunicación (acceso a fuentes abiertas), no existirá vulneración de derecho fundamental alguno: ni secreto de comunicaciones (no hay proceso de comunicación); ni intimidad (no existe expectativa razonable de privacidad); ni autodeterminación informativa en el ámbito de la protección de datos personales (la inserción en abierto supone el consentimiento); ni el derecho a la propia imagen (consentimiento).

En este sentido cabe destacar la STS 752/2010 de 14 de julio (LA LEY 114092/2010), relativa a un delito de corrupción de menores. El acusado fue quien contactó con la agente policial de Australia (que utilizada un seudónimo) a través de internet en el chat de Yahoo Messenger y utilizando el nombre de P., procediendo a remitirle varias fotografías de contenido pornográfico con menores. Acordada la entrada y registro en el domicilio del acusado, en su ordenador se encontraron archivos en los que aparecen menores desnudas o siendo objeto de prácticas sexuales por adultos y 7 vídeos en los que se ve a adultos abusando de menores o siendo éstas utilizadas para realizar prácticas sexuales entre ellas. La Policía española recibió la notitia criminis a través de Interpol, iniciándose la investigación policial en España. La STS entiende que no existe provocación del delito porque fue el propio acusado quien estableció contacto con la agente de Policía a través de un chat; y que tampoco existe ninguna infracción por la actuación encubierta en la web de la agente policial, razonando que «es cierto que la agente actuó de forma encubierta, haciéndose pasar por un usuario más de la red, pero ello no infringe ningún derecho del acusado en cuanto se limitó a seguir el contacto iniciado por el mismo, que incluyó el envío de las imágenes unidas a las actuaciones (ver el anexo 4º), luego se trataba de una actividad de investigación policial lícita».

La jurisprudencia reconoce que el agente policial puede utilizar en la web un nicknamefalso o de fantasía, sin necesidad de previa autorización judicial, porque no se produce engaño ya que la utilización de pseudónimo en la red supone la regla general (STS 173/2018, de 11 de abril (LA LEY 31110/2018)); en definitiva, la confianza del resto de personas que interactúan en Internet no se verá resentido. Tampoco existe afectación del derecho al secreto de las comunicaciones en cuanto uno de los comunicantes es el propio agente, de tal manera no hay inmisión en una comunicación que establecen terceros sino comunicación entre agente e investigado. Y, frente al peligro de provocación delictiva, es necesario determinar la regularidad de la actuación de forma que no haya dudas de que el contacto efectuado en la red a través de la identidad encubierta no suponga una auténtica inducción al delito. La jurisprudencia (SSTS 752/2010 (LA LEY 114092/2010) y 173/2018 (LA LEY 31110/2018)) ha entendido que no hay provocación en la actuación del agente infiltrado con Nick o nombre supuesto en redes abiertas (P2P por ejemplo) cuando el agente sigue un contacto iniciado por el investigado, que incluyó el envío de las imágenes unidas a las actuaciones.

2. Rastreos informáticos en redes P2P

La red P2P (peer to peer o de igual a igual) es un servicio de intercambio gratuito de archivos entre sus usuarios, que realizan la comunicación entre sí de manera privada a través de un servidor-intermediario. De esta forma tiene lugar la interconexión de gran cantidad de usuarios, quienes tienen la posibilidad de obtener (descargar) archivos de diferente tipo (texto, audio, video,…) que se encuentran contenidos en los archivos compartidos del equipo informático del oferente, quien a su vez puede descargar archivos que otro usuario o usuarios tienen la voluntad de compartir.

Mediante estas redes de intercambio P2P se pueden interconectar múltiples usuarios, quienes tienen la posibilidad de obtener o descargarse los archivos contenidos en la carpeta de archivos compartidos del ordenador del oferente y, a su vez, el oferente puede obtener archivos que otros usuarios desean compartir. El usuario selecciona el archivo que le interesa mediante palabras contenidas en su título, tras lo cual el mismo se transmite privadamente entre oferente e interesado. La transmisión de datos tiene lugar entre los dos equipos informáticos, sin que el archivo quede almacenado en el servidor (donde únicamente queda una relación o índice de los usuarios y archivos transmitidos).

La Policía cuenta con medios técnicos (rastreos) para buscar en los servidores por el contenido de los archivos (ficheros) transferidos mediante el algoritmo hash, de tal forma que puede obtener la dirección IP del usuario en el momento de identificar la transmisión del fichero buscado, lo que identifica una conexión de internet. Suelen utilizarse para acceder a los hash de aquellos archivos que contienen material delictivo. Normalmente no se trata de investigar únicamente una descarga puntual de un concreto archivo con contenido ilícito, sino que la finalidad radica en acreditar que la conducta del investigado es constitutiva de delito, por lo que frecuentemente será necesario investigar si el acceso del usuario es reiterado.

La jurisprudencia ha venido entendiendo que la obtención de la dirección IP mediante la utilización de estos rastreos policiales del espacio público no afecta a los derechos fundamentales del secreto de comunicaciones e intimidad, por lo que no es necesaria la previa autorización judicial para obtener esa dirección IP: se trata de datos públicos que el propio usuario ha introducido en la web (SSTS 1299/2011, de 17 de noviembre (LA LEY 246234/2011); STS 680/2010, de 14 de julio (LA LEY 114056/2010); STS 739/2008, de 12 de noviembre (LA LEY 189429/2008); STS 236/2008, de 9 de mayo (LA LEY 47575/2008); o STS 292/2008, de 28 de mayo (LA LEY 86395/2008) (17) , entre otras). Como afirma laSTS 1299/2011, de 17 de noviembre (LA LEY 246234/2011), «no se precisa de autorización judicial para conseguir lo que es público y el propio usuario de la red es quien lo ha introducido en la misma. La huella de la entrada queda registrada siempre y ello lo sabe el interesado». Y esta idea ha venido a ser admitida por el art. 588 ter k) LECRIM, (LA LEY 1/1882) esto es, la Policía puede utilizar artificios técnicos para acceder a una dirección IP sin necesidad de previa autorización judicial.

3. Contactos con el investigado: infiltración policial en la web

Cabe apreciar distintos niveles de infiltración policial en la web, debiendo cada uno de ellos recibir una respuesta individualizada atendiendo a los derechos fundamentales que pueden resultan afectados y a su intensidad. La jurisprudencia (SSTS 767/07 (LA LEY 154072/2007), 752/10 (LA LEY 114092/2010) y 173/18 (LA LEY 31110/2018)) distingue entre ciber patrulleo, en el que el agente realiza exploraciones o indagaciones por canales abiertos de comunicación, por lo que no necesita autorización judicial previa; y, por otra parte, el estricto agente encubierto online que opera en canales cerrados, que sí que requiere dicha autorización ex artículo 282 bis LECRIM. (LA LEY 1/1882)

Hay que analizar, en primer lugar, aquellos supuestos en los cuales el agente policial entra en contacto a través de la web con el posible responsable de un delito. El tratamiento jurídico de este contacto dependerá del mayor o menor grado de engaño por parte del agente policial (desde la mera ocultación de la condición de la policía hasta la fabricación de una identidad falsa o leyenda); y de la distinta extensión en el tiempo (desde el contacto meramente puntual hasta el establecimiento de una relación de confianza).

- • Conocimiento por usuario no policía. Si un particular tiene conocimiento a través de la web de un posible delito o recibe una oferta de bien o servicio ilícito, puede ponerlo en conocimiento de las autoridades encargadas de la persecución del delito (notitia criminis), quien realizará las actuaciones de investigación necesarias. Esta actuación no afecta a ningún derecho fundamental. Si este usuario ha tenido conocimiento del posible delito a través de un acto de comunicación en canal cerrado (protegido por el derecho al secreto de comunicaciones) en el que es uno de los interlocutores y al que ha accedido de forma legítima, su traslado a la autoridad pública tampoco afectará a este derecho fundamental porque se trata del contenido de una comunicación desvelada por uno de los comunicantes.

- • Navegación del agente policial por la web, observando una oferta de bien o servicio ilícito realizada por un usuario (drogas, sustancias dopantes prohibidas, reclutamiento de terroristas,…); o incluso por comentarios ilícitos en redes sociales. Como se ha afirmado anteriormente, esta actuación no afecta a ningún derecho fundamental (investigación sobre fuentes abiertas) ni genera una provocación del delito (la iniciativa de la oferta parte del otro usuario).

- • Establecimiento de un contacto puntual con el investigado, ocultando la condición de agente policial (tras la denuncia de un particular o tras conocer posible delito por navegación del policía).

- ∘ Contacto a instancia del propio investigado: no existe provocación de delito; ni será necesaria la autorización judicial de agente encubierto para este contacto, sin perjuicio de que sea necesaria para contactos posteriores.

- ∘ Contacto a instancia del agente policial: resulta adecuado que exista una autorización de agente encubierto por el Ministerio Fiscal o por el Juez de Instrucción al amparo del art. 282 bis LECRIM (LA LEY 1/1882); téngase en cuenta que el engaño utilizado por la policía (ocultación de la condición de agente) viciaría el consentimiento tácito del investigado (fundamento del análisis de fuentes abiertas).

- • Ocultación de la condición de policía, teniendo un contacto con el investigado que se extiende en el tiempo, con la posible utilización de una infraestructura de identidad falsa (leyenda) para establecer una relación de confianza con el investigado. En estos casos es necesaria la autorización judicial prevista por el art. 282 bis LECRIM (LA LEY 1/1882) (agente encubierto).

4. El agente encubierto en Internet

El agente encubierto es aquel funcionario policial que se introduce subrepticiamente en un grupo de delincuencia organizada, integrándose en su estructura y participando de sus actividades, con la finalidad de obtener datos sobre las actividades delictivas de esa organización; aunque, tras la reforma 2015, la figura del agente encubierto informático puede ser utilizada para la investigación de delitos no ligados a organización o grupos criminales. Su régimen jurídico se encuentra recogido en el art. 282 bis LECRIM (LA LEY 1/1882), que exige autorización y control judicial de su actuación.

El régimen jurídico del agente encubierto informático o virtual se encuentra en los apartados 6 y 7 al art. 282 bis (reforma LECRIM (LA LEY 1/1882) 2015) con la siguiente redacción:

«6. El juez de instrucción podrá autorizar a funcionarios de la Policía Judicial para actuar bajo identidad supuesta en comunicaciones mantenidas en canales cerrados de comunicación con el fin de esclarecer alguno de los delitos a los que se refiere el apartado 4 de este artículo o cualquier delito de los previstos en el art. 588 ter a.

7. En el curso de una investigación llevada a cabo mediante agente encubierto, el juez competente podrá autorizar la obtención de imágenes y la grabación de las conversaciones que puedan mantenerse en los encuentros previstos entre el agente y el investigado, aun cuando se desarrollen en el interior de un domicilio.

El agente encubierto informático podrá intercambiar o enviar por sí mismo archivos ilícitos por razón de su contenido y analizar los algoritmos asociados a dichos archivos ilícitos.»

Como puede observarse, esta figura puede utilizarse en «comunicaciones mantenidas en canales cerrados de comunicación». Recordemos que en los llamados canales de comunicación (tradicionalmente correo, llamada telefónica, SMS, mail), la información se transmite de uno a uno, o de uno a muchos, pero dentro de un canal predefinido y cerrado. Frente a ello, en la web funcionan numerosas plataformas de comunicación (especialmente las redes sociales), en las que la información se inserta o sube a la plataforma por un usuario y se comparte con todos los restantes usuarios, de tal forma que la interacción se realiza de forma abierta.

En todo caso hay que tener presente que las actividades en la web son muy diferentes, por lo que resulta necesario acudir a un concepto funcional de canal cerrado de comunicación: el art. 282 bis.6 LECRIM (LA LEY 1/1882) es aplicable a todos aquellos supuestos en los que exista un sitio web de acceso restringido a un grupo cerrado de personas, que han de ser específicamente admitidas en el grupo. Téngase en cuenta que el acceso por el agente encubierto a dicho sitio web afecta al secreto de comunicaciones porque se trata de un intercambio de información entre personas determinadas o determinables (proceso de comunicación); y también afecta al derecho a la intimidad, dado que los miembros han elegido restringir a un grupo cerrado la información que comparten; y que, en dicho acceso por el agente policial como usuario (agente encubierto virtual), el consentimiento del acceso al grupo cerrado se realiza con fundamento en un engaño realizado por el Estado, por lo que el agente ha de ser sometido al régimen de autorización y control judicial del art. 282 bis.6 LECRIM. (LA LEY 1/1882)

En relación con los delitos que pueden ser investigados con esta figura, el art. 282 bis.6 LECRIM (LA LEY 1/1882) remite a los delitos del art. 588 ter a) LECRIM, que engloba dos categorías:

- 1. Los delitos del art. 579.1 LECRIM (LA LEY 1/1882): delitos dolosos castigados con pena con límite máximo de, al menos, tres años de prisión; delitos cometidos en el seno de un grupo u organización criminal; y delitos de terrorismo.

- 2. Los delitos cometidos a través de instrumentos informáticos o de cualquier tecnología de la información o la comunicación o servicio de comunicación.

Con la anterior normativa, la figura del agente encubierto solamente podía ser autorizada ex art. 282 bis LECRIM para investigar los delitos cometidos por una «asociación de tres o más personas para realizar, de forma permanente o reiterada, conductas que tengan como fin cometer alguno o algunos de los delitos...» contenidos en la lista contenida en el mismo precepto. En determinados supuestos, sobre todo en materia de pornografía y corrupción de menores, podía resultar difícil la acreditación de la concurrencia de organización criminal. Para resolver este problema, la reforma permite la utilización de este figura no solamente para delitos cometidos por grupo y organizaciones criminales y terrorismo, sino también para otra serie de delitos (expuestos anteriormente) en los que no se exige la comisión por organización criminal; sin perjuicio de que la aplicación del principio de proporcionalidad pueda determinar en la práctica una restricción de los supuestos de autorización.

Cabe destacar la inclusión de los delitos cometidos a través de instrumentos informáticos o de cualquier tecnología de la información o la comunicación o servicio de comunicación en el listado de las investigaciones que puede realizar el agente encubierto informático, superando de esta forma otro de los principales problemas de la anterior legislación.

IV. Otras medidas de investigación tecnológica relevantes

1. Datos en poder de proveedores de servicios

Los proveedores de servicios tecnológicos utilizan y/o conservan numerosos datos que resultan de gran utilidad para la investigación y prueba de los delitos, y específicamente también en materia de propiedad intelectual.

A) Concepto y clases de proveedores de servicios

Vamos a utilizar una concepción amplia de proveedor de servicios, incluyendo en la misma a toda persona física o jurídica que presta uno o más de los tipos de servicios siguientes (18) :

- 1. Servicios de comunicaciones electrónicas, será el prestado por lo general a cambio de una remuneración a través de redes de comunicaciones electrónicas, cuyas principales modalidades en lo que aquí afecta son las siguientes (19) :

- a. El servicio de acceso a internet

- b. El servicio de comunicaciones interpersonales

- 2. Servicios de la sociedad de la información: todo servicio prestado normalmente a cambio de una remuneración, a distancia, por vía electrónica y a petición individual de un destinatario de servicios (20) .

- 3. Servicios de asignación de nombres de dominio de internet y de direcciones IP, tales como proveedores de direcciones IP y registradores de nombres de dominio, así como servicios de privacidad y representación relacionados.

Profundizando en la segunda categoría, es prestador de servicios de la sociedad de la información (Internet Service Providers-ISP) aquella persona física o jurídica que suministre un servicio de la sociedad de la información, es decir, todo servicio prestado normalmente a cambio de una remuneración, a distancia (sin que las partes estén presentes simultáneamente), por vía electrónica (enviado desde la fuente y recibido por el destinatario mediante equipos electrónicos de tratamiento —incluida la compresión digital— y de almacenamiento de datos y que se transmite, canaliza y recibe enteramente por hilos, radio, medios ópticos o cualquier otro medio electromagnético) y a petición individual de un destinatario de servicios (21) .

En este concepto cabe incluir la contratación de bienes y servicios por vía electrónica, el suministro de información por dicho medio (como el que efectúan los periódicos o revistas que pueden encontrarse en la red), las actividades de intermediación relativas a la provisión de acceso a la red, a la transmisión de datos por redes de telecomunicaciones, a la realización de copia temporal de las páginas de Internet solicitadas por los usuarios, al alojamiento en los propios servidores de información, servicios o aplicaciones facilitados por otros o a la provisión de instrumentos de búsqueda o de enlaces a otros sitios de Internet, así como cualquier otro servicio que se preste a petición individual de los usuarios (descarga de archivos de vídeo o audio...), siempre que represente una actividad económica para el prestador (22) .

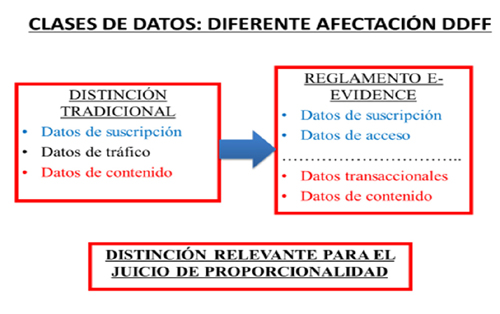

B) Datos en poder de los proveedores de servicios

Son muy heterogéneos los datos que obran en poder de los proveedores de servicios de la sociedad de la información. Lo más relevante está relacionado con que los datos conservados por estos proveedores no suponen el mismo grado de afectación de los derechos fundamentales, lo que ha de ser valorado por el juez autorizante a la hora de realizar el juicio de proporcionalidad. A estos efectos, tradicionalmente se distinguía entre datos de suscripción, datos de tráfico y datos de contenido. Sin embargo, parece adecuado seguir el criterio de Proyecto de Reglamento E-Evidence (23) , que descompone el segundo de ellos (datos de tráfico) en dos categorías: datos de acceso y datos de contenido.

a) Datos de los abonados

En esta categoría cabe incluir cualquier dato relativo a los siguientes elementos:

- • La identidad del abonado o cliente, como nombre, fecha de nacimiento, dirección postal o geográfica, facturación y pagos, teléfono o dirección de correo electrónico;

- • El tipo de servicio y su duración, incluidos los datos técnicos que identifiquen las medidas técnicas correspondientes o las interfaces, utilizadas o facilitadas al abonado o cliente, y los datos relativos a la validación del uso del servicio, excluyendo las contraseñas u otros medios de autentificación utilizados en lugar de una contraseña que hayan sido facilitados por el usuario o creados a petición del usuario.

b) Datos relativos al acceso

Son los datos relativos al inicio y final de una sesión de acceso del usuario a un servicio, que sean estrictamente necesarios con el único fin de identificar al usuario del servicio, tales como la fecha y hora del acceso, o de conexión y desconexión al servicio, junto con la dirección IP asignada al usuario por el proveedor de servicios de acceso a internet, los datos identificativos de la interfaz utilizada y la identificación del usuario. Esto incluye los metadatos de comunicaciones electrónicas según se definen en el artículo 4, apartado 3, letra g), del Reglamento relativo al respeto de la vida privada y la protección de los datos personales en el sector de las comunicaciones electrónicas.

c) Datos de transacciones

Son los datos sobre transacciones relacionadas con la prestación de un servicio ofrecido por un proveedor de servicios que sirvan para facilitar información contextual o adicional sobre dicho servicio y sean generados o tratados por un sistema de información del proveedor de servicios, tales como el origen y destino de un mensaje u otro tipo de interacción, la ubicación del dispositivo, la fecha, la hora, la duración, el tamaño, la ruta, el formato, el protocolo utilizado y el tipo de compresión, a menos que estos datos constituyan datos relativos al acceso. Se incluyen aquí los metadatos de las comunicaciones electrónicas, según se definen en el artículo 4, apartado 3, letra g), del [Reglamento relativo al respeto de la vida privada y la protección de los datos personales en el sector de las comunicaciones electrónicas].

d) Datos de contenido

Es todo dato almacenado en formato digital, como texto, voz, vídeos, imágenes y sonidos, distintos de los datos de los abonados, los datos relativos al acceso o los datos de transacciones.

C) Acceso a datos de proveedores de servicios durante la investigación penal

a) Acceso a datos en tiempo real: interceptación de comunicaciones

Resulta aplicable el régimen jurídico de la interceptación del contenido (artículos 588 ter)— Los datos a los que puede accederse son los siguientes (588 ter d.2 LECRIM (LA LEY 1/1882)):

- a) El registro y la grabación del contenido de la comunicación, con indicación de la forma o tipo de comunicaciones a las que afecta.

- b) El conocimiento de su origen o destino, en el momento en el que la comunicación se realiza.

- c) La localización geográfica del origen o destino de la comunicación.

- d) El conocimiento de otros datos de tráfico asociados o no asociados pero de valor añadido a la comunicación. En este caso, la solicitud especificará los datos concretos que han de ser obtenidos.

b) Acceso a datos en poder de proveedores de servicios

Se trata del acceso a aquellos datos que se encuentran almacenados o conservados por los proveedores de servicios, por propia iniciativa o por obligación legal. Se puede establecer la siguiente clasificación:

- • Datos que necesitan autorización judicial

- • Datos que no necesitan autorización judicial

- • Otros datos

| A.- Datos que requieren autorización judicial(artículo 588 ter j) |

| A.1.-Conservados por propia iniciativa por cualquier prestador de servicios de Internet, siempre que se encuentren vinculados a procesos de comunicación | • Por motivos comerciales • O por otra causa (v.g. por una orden de conservación ex 588 octies) |

A.2.-Conservados por obligación ex Ley 25/07 (LA LEY 10470/2007): por los operadores que presten servicios de comunicaciones electrónicas disponibles al público o exploten redes públicas de comunicaciones | Deber regulado en Ley 25/2007 (LA LEY 10470/2007). Su artículo 3: a) Datos necesarios para rastrear e identificar el origen de una comunicación. b) Datos necesarios para identificar el destino de una comunicación. c) Datos necesarios para determinar la fecha, hora y duración de una comunicación. d) Datos necesarios para identificar el tipo de comunicación. e) Datos necesarios para identificar el equipo de comunicación de los usuarios o lo que se considera ser el equipo de comunicación. f) Datos necesarios para identificar la localización del equipo de comunicación móvil. |

| B.- Datos que no necesitan autorización judicial (Artículos 588 ter k-ter m) |

Datos necesarios para la identificación de usuarios, terminales y dispositivos de conectividad | B.1.1.- Dirección IP (Artículo 588 ter k (LA LEY 1/1882)) • Solicitud dato a prestador de servicios obligado a su conservación: régimen Ley 25/2007 (LA LEY 10470/2007) (autorización judicial) • Obtención por Policía por medios propios: régimen 588 ter k (puede sin autorización judicial) POSTERIOR: datos para ligar la IP con un equipo o dispositivo (y ulteriormente con usuario): son datos conservados por lo que se necesita autorización judicial |

B.1.2.- Códigos de identificación del aparato de telecomunicación o alguno de sus componentes (Artículo 588 ter l (LA LEY 1/1882)):IMSI-IMEI y cualquier otro medio técnico • Mera obtención código: puede la Policía sin autorización judicial (usando medios técnicos-escáner) • Ligar ese código a otros datos para identificar la línea telefónica y otros datos: son datos concertados por operadora (se necesita autorización judicial) • Interceptación contenido comunicaciones: se necesita autorización judicial 588 ter d (LA LEY 1/1882), exponiendo que se usaron artificios técnicos para obtener códigos |

B.1.3.- Identificación de titulares o de dispositivos (Artículo ter m (LA LEY 1/1882)): por Fiscal o por Policía Judicial (petición directa al prestador de servicios) • obtención de la titularidad de un número de teléfono (o de un medio de comunicación) • obtención del concreto número telefónico (o de un medio de comunicación) que utilice una persona |

D) Orden de conservación de datos

a) Normativa reguladora

Se trata de la llamada «orden de congelación» que se recoge en diferentes instrumentos internacionales. En este sentido, el artículo 16 del Convenio de Budapest recoge la obligación de los Estados firmantes de adoptar las «medidas legislativas y de otro tipo que resulten necesarias para permitir a sus autoridades competentes ordenar o imponer de otra manera la conservación rápida de determinados datos electrónicos, incluidos los datos sobre el tráfico, almacenados por medio de un sistema informático, en particular cuando existan razones para creer que los datos informáticos resultan especialmente susceptibles de pérdida o de modificación».

En la normativa española, el Ministerio Fiscal o la Policía Judicial podrán emitir una orden de conservación de datos a cualquiera de estos proveedores, es decir, «podrán requerir a cualquier persona física o jurídica la conservación y protección de datos o informaciones concretas incluidas en un sistema informático de almacenamiento que se encuentren a su disposición hasta que se obtenga la autorización judicial correspondiente para su cesión con arreglo a lo dispuesto en los artículos precedentes» (párrafo primero del artículo 588 octies LECRIM (LA LEY 1/1882)). Y estos datos «se conservarán durante un período máximo de noventa días, prorrogable una sola vez hasta que se autorice la cesión o se cumplan ciento ochenta días» (párrafo segundo del artículo 588 octies LECRIM (LA LEY 1/1882)). Por último, se establece que «el requerido vendrá obligado a prestar su colaboración y a guardar secreto del desarrollo de esta diligencia, quedando sujeto a la responsabilidad descrita en el apartado 3 del artículo 588 ter e.» (párrafo tercero del artículo 588 octies LECRIM (LA LEY 1/1882)).

Posteriormente, los datos conservados podrán ser cedidos para su incorporación al proceso penal mediante la correspondiente autorización judicial otorgada de conformidad con su propio régimen jurídico.

b) Componente internacional

Esta orden de conservación resulta especialmente importante en muchos supuestos en los que las empresas prestadoras de servicios tienen la sede principal en EEUU (24) : Amazon, Apple, Facebook, Instagram, Twitter, WhatsApp, Yahoo, entre las más destacadas. Puede ser relevante para el proceso la incorporación de determinados datos técnico-operativos (direcciones IO, IP´s temporales, dirección Mac,...), de metadatos (de cuentas o de actividad) o contenidos de comunicaciones (por ejemplo, cuerpo de un mail o de un mensaje transmitido telemáticamente).

En estos supuestos, se puede solicitar directamente a la empresa la preservación o conservación de los datos: si la prestadora de servicios tiene sucursal o filial en España, la solicitud de conservación puede remitirse a la sucursal en España; si no la tiene, ha de remitirse a la matriz o central en EEUU.

Como quiera que en EEUU no existe una legislación sobre conservación o retención de datos, la contestación dependerá de las políticas establecidas al efecto por la propia empresa, que están disponibles en su respectivo sitio web. Normalmente, la solicitud debe realizarse según formulario fijado por la misma empresa y que suele estar disponible en su web.

Una vez que están conservados los datos, su obtención (para su incorporación al proceso) requiere la remisión por la autoridad judicial de una comisión rogatoria internacional, amparada en el correspondiente convenio internacional aplicable (Convenio bilateral sobre asistencia jurídica mutua, en el marco del Acuerdo de asistencia judicial entre los EEUU y la UE firmado el 25 de junio de 2003). La «Guía Práctica sobre Preservación y Obtención en EEUU de datos de Internet» recuerda que las autoridades norteamericanas no suelen cumplimentar las comisiones rogatorias cuyo interés económico no sea superior a 5.000 dólares USA. En caso de urgencia, determinadas empresas contemplan las llamadas «Emergency Disclosing Requests», que se remiten directamente a la respectiva empresa.

2. Registro de dispositivos

En numerosas ocasiones será necesario acceder al contenido de dispositivos electrónicos usados por las personas que realizan las diferentes funciones que terminan con la difusión o puesta a disposición del usuario de contenidos vulneradores de la propiedad intelectual, o que están relacionadas con los beneficios económicos directos o indirectos obtenidos. Esta medida de investigación frecuentemente estará ligada o será posterior a una diligencia de entrada y registro en las oficinas y/o locales de las empresas investigadas o de las personas físicas que pueden participar de una u otra forma en la comisión del delito.

En el registro de los dispositivos electrónicos pueden hallarse informaciones muy heterogéneas: registros de actividad (logs), bases de datos, comunicaciones digitales (e-mails, SMS, comunicaciones de mensajería instantánea,…), imágenes (formato jpg, png,…), documentos ofimáticos (Office, Adobe,…), que pueden resultar de gran importancia para la investigación y ulterior prueba de las conductas constitutivas de infracción penal. Sin embargo, la práctica de ese registro determina una intromisión en el entorno digital de su titular, con afectación de sus derechos fundamentales, por lo que ha de ser afrontado con cautela.

A) Delimitación conceptual

El concepto de registrar se refiere a «examinar el interior de una cosa para descubrir algo que puede estar oculto» (25) , por lo que el registro de un dispositivo significa el acceso a la información contenida en el mismo; concepto éste que también se deriva de la propia redacción del art. 588 sexies a) LECRIM. (LA LEY 1/1882)

El título del Capítulo VIII del Título VIII del Libro II de la nueva regulación de la LECRIM (LA LEY 1/1882) utiliza el concepto de «dispositivos de almacenamiento masivo de información». La nota común a estos dispositivos consiste en la utilización de un lenguaje binario, que solamente puede ser leído mediante mecanismos adecuados. La regulación se refiere al registro de los siguientes elementos (art. 588 sexies a 1):

- • Ordenadores: dispositivos que permiten el tratamiento automatizado de datos en ejecución de un programa (26) o software.

- • Instrumentos de comunicación telefónica o telemática: dispositivos que posibilitan la transmisión de datos (comunicación telemática (27) ) y/o de la voz (comunicación telefónica).

- • Dispositivos de almacenamiento masivo de información digital: instrumentos que permiten el archivo de datos en formato electrónico (computer data).

- • Repositorio telemático de datos: para analizar el concreto supuesto al que se refiere esta expresión, hay que realizar una interpretación sistemática en relación con el art. 588 sexies c) 3 (registro de información accesible) y el art. 588 septies a) (registro remoto sobre equipos informáticos). Teniendo en cuenta la redacción de estos preceptos, cabe entender que el presente supuesto [art. 588 sexies a) y b)] es aplicable cuando se trata del acceso a una red de ordenadores (sistema informático), que están interconectados a través de servidor o servidores internos mediante conexión por cable o inalámbrica.

B) Regulación

Su normativa reguladora se encuentra en los artículos 588 sexies a) y siguientes LECRIM (LA LEY 1/1882). Esta medida puede ser utilizada en la investigación de cualquier delito; aunque siempre habrá de estar sometida a los principios rectores recogidos por el art. 588 bis a) LECRIM (LA LEY 1/1882), por lo que la aplicación del principio de proporcionalidad podrá determinar una restricción derivada de la «gravedad del hecho». Y sin perjuicio de que los registros remotos sobre equipos informáticos solamente pueden realizarse para la investigación de los delitos enumerados en el art. 588 septies a) LECRIM (LA LEY 1/1882).

La regulación contenida en la LECRIM (LA LEY 1/1882) (tras la reforma por LO 13/2015 (LA LEY 15163/2015)) se fundamenta en dos principios generales: en primer lugar, diferencia la fase de incautación del dispositivo de la fase de acceso a su contenido (registro y confiscación de los datos); y, en segundo término, considera que la simple incautación de los dispositivos no legitima el acceso a su contenido, sino que este acceso exige una autorización judicial que puede ser tanto inicial (se contiene en el mismo auto autorizando el registro domiciliario) como posterior (tras la aprehensión del dispositivo en dicho registro).

V. Elementos que han de ser probados

En el presente apartado se pretende responder a la siguiente pregunta: ¿Qué elementos ha de probar la acusación para fundamentar una sentencia condenatoria? La respuesta es sencilla porque ha de acreditarse la concurrencia de todos y cada uno de los elementos del tipo. Sin embargo, vamos a detenernos en el análisis de varias cuestiones que resultan problemáticas.

1. Derecho de propiedad intelectual vulnerado

En primer lugar, se ha de probar la existencia de la infracción de un derecho de propiedad intelectual. En este punto la clave radica en la individualización, es decir, en acreditar qué específico derecho ha sido vulnerado y quién es su concreto titular.

En el denominado asunto «youkioske», la STS 638/2015, de 27 de octubre (LA LEY 157852/2015) (ROJ: STS 4574/2015) declaró la nulidad de la sentencia de 5 de marzo de 2015 de la Audiencia Nacional (Sección 2ª), entre otras cuestiones, por la falta de individualización de los objetos de la propiedad intelectual transgredidos. En relación con ello, la STS afirma lo siguiente: «El relato fáctico, como se ha dicho anteriormente, es escueto en su redacción y la misma aparece comprometida por el escrito de acusación también parco en la expresión del hecho. Aunque refiere que los autores imputados por la conducta incorporaron a la página web libros, no se refiere ningún título, ni por lo tanto, un perjudicado por esa conducta». Como consecuencia de la STS citada, la Sección 2ª de la Sala de lo Penal de la Audiencia Nacional dictó una nueva sentencia con fecha 5 de febrero de 2016, en la que realizó las siguientes modificaciones en los que ahora nos afecta: en el apartado Cuarto de los Hechos Probados se describen de forma individualizada las publicaciones que se ofrecieron a lo largo de la actividad de la página web; y se introdujo un nuevo párrafo en dichos Hechos Probados (que se analiza posteriormente al abordar el público nuevo dentro del concepto de comunicación pública). Pues bien, la STS 920/2016, de 12 de diciembre (LA LEY 179320/2016) (ROJ: STS 5309/2016) confirma la segunda sentencia dictada por la Audiencia Nacional porque «ha reparado las deficiencias señaladas» (párrafo 1º del Fundamento Primero).

2. Comunicación pública

Como se ha expuesto anteriormente, existe una gran heterogeneidad de formas de vulneración de los derechos de propiedad intelectual a través de los servicios de la sociedad de la información. Independientemente de la modalidad, resulta necesario probar la existencia de una comunicación pública (a efecto de la aplicación del artículo 270.1 CP (LA LEY 3996/1995)); o de la facilitación «de modo activo y no neutral y sin limitarse a un tratamiento meramente técnico, el acceso o la localización en internet de obras o prestaciones objeto de propiedad intelectual» (artículo 270.2 CP (LA LEY 3996/1995) tras la reforma por LO 1/15 (LA LEY 4993/2015)).

En definitiva, la acusación ha de probar todos los elementos del concepto de comunicación pública, donde ha de hacerse un especial hincapié en la existencia de una técnica o público nuevo, esto es, que se proporciona el acceso a usuarios que no fueron tomados en consideración por el titular de los derechos de autor cuando autorizó la comunicación inicial de su obra al público.

A) Delimitación conceptual

De conformidad con el artículo 20.1 del Real Decreto Legislativo 1/1996, de 12 de abril, por el que se aprueba el Texto Refundido de la Ley de Propiedad Intelectual (LA LEY 1722/1996) (LPI), «se entenderá por comunicación pública todo acto por el cual una pluralidad de personas pueda tener acceso a la obra sin previa distribución de ejemplares a cada una de ellas».

Hay que tener en cuenta que, tradicionalmente, la comunicación pública tiene lugar con simultaneidad (temporal y espacial) entre el organizador del acto y el público. Pero las nuevas modalidades mediante servicios de la sociedad de la información determinan una nueva forma de entenderla de tal manera que podrá existir en casos de no concurrencia de simultaneidad espacio-temporal. En este contexto, el artículo 20.2 LPI, (LA LEY 1722/1996) al enumerar especialmente una serie de actos de comunicación pública, contiene la letra i) introducida por la Ley 23/2006 (LA LEY 6984/2006): «la puesta a disposición del público de obras, por procedimientos alámbricos o inalámbricos, de tal forma que cualquier persona pueda acceder a ellas desde el lugar y en el momento que elija».

B) Elementos de la comunicación pública en la jurisprudencia del TJUE

En la interpretación de la «comunicación pública» resulta relevante la jurisprudencia del Tribunal de Justicia de la Unión Europa (28) . En relación con el artículo 3.1 de la Directiva 2001/29 (LA LEY 7336/2001), el TJUE ha declarado en reiteradas ocasiones que el concepto de «comunicación al público» asocia dos elementos acumulativos: un «acto de comunicación» de una obra y la comunicación de esta a un «público» (sentencias de 16 de marzo de 2017, AKM, C-138/16, EU:C:2017:218 (LA LEY 7144/2017), apartado 22, y de 14 de junio de 2017, Stichting Brein, C-610/15, EU:C:2017:456 (LA LEY 61332/2017), apartado 24 y jurisprudencia citada). Debiéndose añadir un tercer elemento consistente en tratarse de un público «nuevo». Examinemos cada uno de estos tres elementos:

- • Elemento 1-existencia de un «acto de comunicación»: para que exista tal acto basta con que la obra se ponga a disposición de un público de tal forma que quienes lo compongan puedan acceder a ella, sin que sea decisivo que dichas personas utilicen o no esa posibilidad (SSTJUE de 13 de febrero de 2014, Svensson y otros, C-466/12 (LA LEY 2875/2014), EU:C:2014:76, apartado 19, y de 14 de junio de 2017, Stichting Brein, C-610/15, EU:C:2017:456 (LA LEY 61332/2017), apartado 31 y jurisprudencia citada).

- • Elemento 2-que la obra protegida debe ser comunicada efectivamente a un «público»: el concepto de «público» se refiere a un número indeterminado de destinatarios potenciales e implica, por lo demás, un número considerable de personas (SSTJUE de 13 de febrero de 2014, Svensson y otros, C-466/12 (LA LEY 2875/2014), EU:C:2014:76, apartado 21, y de 14 de junio de 2017, Stichting Brein, C-610/15, EU:C:2017:456 (LA LEY 61332/2017), apartado 27 y jurisprudencia citada).

- • Elemento 3- técnica o público nuevo: para ser calificada de «comunicación al público», la comunicación de una obra protegida debe, además, efectuarse con una técnica específica, diferente de las utilizadas anteriormente, o, en su defecto, ante un «público nuevo», es decir, un público que no fue tomado en consideración por el titular de los derechos de autor cuando autorizó la comunicación inicial de su obra al público (SSTJUE de 13 de febrero de 2014, Svensson y otros, C-466/12 (LA LEY 2875/2014), EU:C:2014:76, apartado 24; de 8 de septiembre de 2016, GS Media, C-160/15, EU:C:2016:644 (LA LEY 107817/2016), apartado 37, y de 14 de junio de 2017, Stichting Brein, C-610/15, EU:C:2017:456 (LA LEY 61332/2017), apartado 28).

C) Público nuevo

En relación con el elemento «público nuevo», cabe destacar el llamado asunto «youkioske». La STS 638/2015, de 27 de octubre (LA LEY 157852/2015) (ROJ: STS 4574/2015) declaró la nulidad de la sentencia de 5 de marzo de 2015 de la Audiencia Nacional (Sección 2ª), entre otras cuestiones, porque en el relato de Hechos Probados no se contenían los elementos suficientes para acreditar que las publicaciones de prensa se dirigían a un «público nuevo». La STS 638/2015 (LA LEY 157852/2015) afirma lo siguiente: «Por otra parte, aunque señala que fueron 17.000 las revistas y diarios a los que se podía acceder, algunos habían prestado su consentimiento a compartir sus contenidos, en tanto que otros no, los que se relacionan como publicaciones más visitadas (diarios El Mundo, El País, Marca...), que habían denunciado la conducta objeto de la acusación. Sin embargo, conocemos, porque es un hecho notorio, que esas publicaciones, al menos al tiempo de los hechos, comunican sus contenidos a partir de sus ediciones digitales. Se trata de contenidos ya comunicados por el titular del derecho, por lo que desde el relato fáctico no es posible conocer si la comunicación de ese contenido se dirige a lo que la Sentencia del Tribunal Europeo de Justicia denomina «público nuevo», como elemento necesario para la catalogación de comunicación pública que hace típica la conducta. Aunque es cierto que, en ocasiones, los contenidos impresos y digitales de una publicación no son coincidentes, en el relato fáctico no hay referencia alguna a ese extremo y esa falta de concreción no permite la catalogación de hecho como destinado al público nuevo, que caracteriza la comunicación pública; y esa comprobación deberá realizarse al tiempo de los hechos, pues si ahora no coinciden los contenidos impresos y digitales, al tiempo de los hechos sí existía esa coincidencia». Y añade «Por lo tanto, el relato fáctico de la sentencia, debe ser más explícito en la redacción del hecho y desde ahí realizar la subsunción. El redactado no relaciona libros sobre los que se haya realizado la conducta típica del delito, ni señala los objetos de la propiedad intelectual transgredidos, en los términos que resultan de la Sentencia del TJUE, caso Svennson, y que debe explicitarse en qué medida, al tiempo de los hechos, las publicaciones en la página web «youkioske» no habían sido previamente comunicadas en las ediciones digitales de los mismos titulares. Habrá de examinarse las periciales realizadas en la causa, en su caso, y declarar que el contenido de lo publicado en youkioske estaba protegido porque no había sido publicado anteriormente».

En cumplimiento de la STS 638/15 (LA LEY 157852/2015), la Sección 2ª de la Sala de lo Penal de la Audiencia Nacional dictó una segunda sentencia de 5 de febrero de 2016, en la que realizó las siguientes modificaciones en la que, entre otras cosas, se introdujo un nuevo párrafo en dichos Hechos Probados con el siguiente contenido: «Los periódicos aparecían en la web en sus versiones escritas, muchas de las cuales sólo se podían obtener abonando el precio que plataformas como ORBYT y Kiosko y Mas cobraban por acceder al contenido o adquiriéndolas en quioscos y tiendas, siendo éstas en su contenido, diferentes al de las ediciones digitales que de forma gratuita los expresados medios publican en Internet. En la mayor parte de periódicos y revistas se reproducían digitalmente las copias escaneadas de publicaciones físicas en su contenido íntegro sin la autorización del titular de la obra para difundirla, siendo el mismo periódico que se compra en un quiosco o portal de pago. Parte de las noticias que se veían en las ediciones impresas habían sido publicadas previamente por la editorial en sus ediciones digitales (de acceso público y gratuito para todos los internautas), si bien, no aparecen todas las noticias en su integridad, ni figuran los artículos periodísticos en toda su extensión».

La STS 920/2016, de 12 de diciembre (LA LEY 179320/2016) (ROJ: STS 5309/2016) confirma la segunda sentencia dictada por la Audiencia Nacional porque ha reparado las deficiencias señaladas. Esta STS afirma que «…el relato fáctico también ha incorporado un párrafo que es esencial para la subsunción realizada. En efecto, tras la relación de las cabeceras incorporadas en su página se añade «los periódicos aparecían en la web en sus versiones escritas muchas de las cuales sólo se podían obtener abonando el precio que las plataformas ORBYT y Kiosko y más cobraban para acceder al contenido o adquiriéndolas en quioscos y tiendas, siendo estas en su contenido diferentes al de las ediciones digitales que de forma gratuita los expresados medios publican en Internet. En la mayor parte de periódicos y revistas se reproducían digitalmente las copias escaneadas de publicaciones físicas en su contenido íntegro sin la autorización de su titular de la obra para difundirla, siendo el mismo periódico que se compra en un quiosco o portal de pago». Añade la diferencia existente entre la publicación digital y la impresa del mismo medio de comunicación, en un particular que incide sobre el contenido de la publicación y la diferenciación existente con la publicación digital del mismo medio, lo que permite constatar la diferenciación entre el contenido de ambas publicaciones y rellenar la vigencia del «público nuevo» al que nos referimos en la anterior sentencia como elemento fáctico necesario para conformar la tipicidad de la conducta en el art. 270 (LA LEY 3996/1995) y 271 del Código penal (LA LEY 3996/1995)».