Este artículo forma parte del libro El ciberespacio, un mundo sin ley, de Álvaro Écija Bernal (abogado y socio director de ÉcixGroup) especialista en derecho digital y ciberseguridad. Descárguese gratuitamente la obra completa en smarteca, la biblioteca inteligente profesional de Wolters Kluwer.

I. CIBERDELITOS

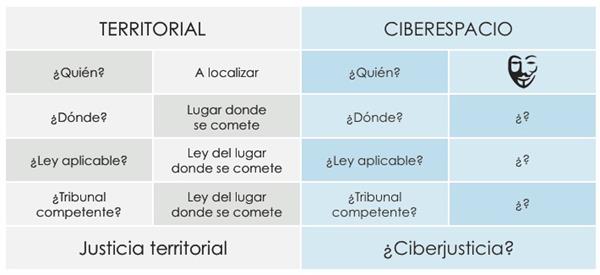

Como es sabido, el ordenamiento jurídico es el conjunto de normas que rigen en un territorio determinado, en un tiempo concreto. Así se ha definido durante siglos, y se aplica en la actualidad a todos los Estados del mundo.

Disciplinas como el Derecho Penal, el Derecho Civil, o el Fiscal, se aplican a un país u otro en función de esta definición. Por ejemplo el Derecho Penal español se aplica únicamente dentro del territorio español, compuesto por tierra, mar y aire.

A este principio básico del Derecho se le denomina Principio de Territorialidad, y provoca que todo ciudadano sepa que cuando viaja a un país y pisa su suelo, se somete a las leyes de ese país.

Sin embargo, ocurre que el ciberespacio es un «territorio» que carece de espacio físico (no de tiempo) rompiendo todas las Leyes de la naturaleza conocidas y estudiadas en física teórica (Einstein, Newton) y cuántica (Richard Feynman), provocando diversas y complicadas «ecuaciones» a esta otra ciencia y disciplina inexacta como es el Derecho, cuyo modelo se ve amenazado por esta nueva ciberrealidad social.

Es decir, al ciberespacio no se le pueden aplicar los criterios tradicionales para clasificarlo dentro de un espacio concreto, y por este motivo no es posible determinar de igual manera que si se tratase de un territorio físico, qué normas han de aplicarse y cómo se deben administrar.

Lo mismo sucede en el caso de los ciberdelitos: Internet está configurado para que de forma sencilla y barata, el ciberdelincuente realice sus acciones antisociales de forma anónima utilizando un dispositivo (smartphone, ordenador, etc.) de difícil localización territorial en el mundo físico.

La pregunta que debe plantearse es la siguiente: si se localiza al ciberdelincuente, pero no se logra identificar el lugar físico desde donde opera, sino que se «localiza virtualmente» en Internet ¿Puede la justicia perseguir al autor o responsable?

La respuesta forma parte de una de las principales preguntas del Ciberderecho. Aplicando las reglas de los territorios físicos, no se podrá perseguir ni condenar a los responsables de las ciberconductas sin incurrir en una extralimitación de los poderes de cada ordenamiento jurídico. Pero estas mismas ciberconductas no pueden quedar impunes y sus responsables no ser perseguidos.

Por este mismo motivo, los ordenamientos y ciberorganizaciones que se enfrentan a los problemas que surgen en el ciberespacio deben reconsiderar el punto de vista del Derecho tradicional y mirar los ciberproblemas desde una nueva perspectiva, la perspectiva del Ciberderecho.

II. PORNOGRAFÍA INFANTIL

La pornografía infantil se podría definir como el conjunto de actividades mediante las cuales se obtiene un lucro económico a través de la representación audiovisual de menores de edad en conductas sexuales, ya sean reales o simuladas, de forma explícita. También se podría decir que se ha convertido en una de las conductas más reprochables y antisociales que se producen a través de la red.

1. Supuesto

Se puede considerar pornografía infantil al material audiovisual, en cualquier tipo de soporte, donde se muestren a menores de edad, con independencia de su sexo, en cualquier tipo de actitud sexualmente explícita o meramente erótica.

Los delitos relacionados con la pornografía infantil engloban, en la práctica totalidad de legislaciones territoriales, la simple tenencia de este tipo de material, así como su distribución, exhibición o el hecho de compartirlo con otras personas. En función de la normativa, se pueden prever, además, penas de cárcel más duras si el infractor ostenta alguna relación de parentesco con la víctima.

En internet, al igual que en el mundo territorial, la ciberpornografía consiste en la existencia de ese material audiovisual donde se muestra a menores de edad en actitudes o poses sexuales. Debido a que el soporte donde se contenga el material resulta irrelevante para que el mismo pueda ser considerado como pornografía, su existencia en el ciberespacio se presenta de múltiples formas: archivos de audio, fotografías, vídeos, etc. que se alojan y circulan por Internet

Tradicionalmente, el ciberdelito de pornografía infantil se castiga en muchos ordenamientos territoriales como un delito ordinario de pornografía infantil. Sin embargo, comienza a ser habitual que algunos ordenamientos jurídicos territoriales comiencen a establecer penas de cárcel más elevadas previstas para los delitos de pornografía infantil cuando se cometen en el ciberespacio.

Desde 1999 prácticamente se duplica el número de casos de pornografía infantil denunciados, y se puede fácilmente relacionar esta fecha con el ascenso de la comercialización de servicios de internet en países occidentales.

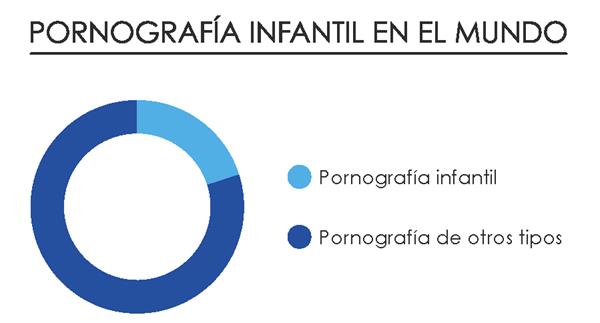

Algunos observatorios internacionales, como el Centro Nacional de Niños Desaparecidos y Explotados (National Center for Missing & Exploited Children o NCMEC), estiman que de entre toda la pornografía existente en Internet, alrededor del 20% puede ser calificada como pornografía infantil.

En este sentido, NajatM’JidMaala, miembro de la ONU, señalaba en una de sus intervenciones que se calcula que unos 750 mil pedófilos están conectados permanente a la red, donde existen alrededor de 4 millones de sitios web dedicados a contenidos pornográficos infantiles

A) Análisis

Desde la perspectiva de las normas territoriales que recoge el delito de pornografía infantil, se encuentra una regulación heterogénea y diversa, pero que siempre castiga penalmente este tipo de conductas.

En España se encuentra regulado en el Código Penal, art. 189 (LA LEY 3996/1995), que condena a prisión de 1 a 5 años a quienes capten o usen a menores de edad para realizar espectáculos pornográficos o para elaborar material que los contenga. También se castiga a quienes financien estas actividades o se lucren con ellas. Con la misma pena se castiga la venta, distribución y exhibición del material pornográfico. También se sanciona, y esto supone una novedad respecto a otras legislaciones, la mera tenencia o el simple acceso a dicho material, y la pena prevista en estos casos se reduce a un periodo de entre 3 meses a 1 año de prisión.

Algunos países, como República Dominicana, han optado por una novedosa forma de luchar de forma territorial contra la pornografía infantil en el ciberespacio: crear una legislación concreta que luche contra el delito cometido mediante el uso de las tecnologías de la información, como criterio adicional. En 2007 se aprobó la Ley N.o 53-07 sobre Crímenes y Delitos de Alta Tecnología, que supone un complemento a la regulación territorial que persigue la comisión de delitos de pornografía infantil en el país. La protección se articula de la siguiente manera:

- • En el Código para la Protección de Niños, Niñas y Adolescentes, se determina que las personas físicas o jurídicas que produzcan o elaboren material audiovisual (fotografías, vídeos u otras publicaciones) donde aparezcan representados menores, serán castigados con penas de prisión de entre 2 y 4 años.

- • La Ley sobre Crímenes y Delitos de Alta Tecnología castiga a quienes produzcan, difundan, vendan o comercialicen pornografía infantil por medio del uso de tecnologías de la información con prisión de entre 2 y 4 años, mientras que la tenencia de este material se castiga con prisión de entre 3 meses y un año.

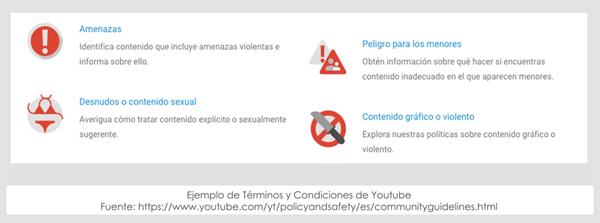

Respecto a la ordenación llevada a cabo por las propias ciberorganizaciones de internet, a modo ejemplificativo, en YouTube las Normas de la Comunidad no permiten publicar ningún tipo de contenido pornográfico o sexualmente explícito. Se prohíbe la publicación de videos que contengan material sexual donde aparezcan menores, así como realizar un simple comentario. En caso de encontrarse con este material, YouTube procede a suspender la cuenta del usuario infractor, y se reserva la posibilidad de denunciar el hecho ante las autoridades territoriales competentes así como de colaborar con ellas para la persecución del delito.

Facebook establece unas condiciones que deben ser aceptadas en bloque para que los usuarios puedan hacer uso del servicio. Dichas condiciones, denominadas «Declaración de Derechos y Responsabilidades de Facebook» establecen que:

- • Se prohíbe la publicación de cualquier contenido pornográfico.

- • Se prohíbe el uso de Facebook para actos ilícitos.

- • Se prohíbe el intercambio de material susceptible de ser considerado pornografía infantil, incluidos desnudos de menores.

El incumplimiento de estas normas puede derivar en un bloqueo total o parcial de la cuenta del usuario, sin perjuicio de que, adicionalmente, la propia red social decida denunciar el ilícito a las autoridades territoriales competentes.

Otro ejemplo a tener en cuenta puede ser Instagram, en cuyas Condiciones de uso, se limita el contenido que los usuarios pueden subir a sus servidores, prohibiendo directamente la subida de desnudos parciales o totales, y adicionalmente, se prohíbe explícitamente postear pornografía o fotos sexualmente sugerentes. Sin llegar a mencionar a los menores de forma expresa, pero si se pueden entender incluidos en estas reglas.

B) Propuesta de soluciones

Parece que no existe gran discusión en considerar como inaceptable, en el buen uso de internet, cualquier tipo de pornografía infantil.

Para evitar la circulación de este tipo de contenidos, habría que abogar por la aprobación de un protocolo de identificación «Protocolo ID» embebido dentro del protocolo TCP/IP que más adelante se describirá.

También habría que abogar por aprobar cibernormas que impongan ciberrestricciones, como por ejemplo, la cancelación o suspensión de una cuenta, es decir, evitar la libre navegación para un tipo determinado de ciberciudadano. Estas iniciativas las están realizando, de forma individual, como se ha visto anteriormente las principales ciberorganizaciones. Pero en la conocida «Deep Web», esto no ocurre.

Los Estados deberían hacer el esfuerzo de aprobar de forma conjunta y mayoritaria nuevas normas nacionales y supranacionales que incluyeran sanciones que combinarán penas de privación de libertad (prisión) con cibersanciones de privación de navegación (ciberprisión) o cibersoluciones, entendidas como la imposibilidad de que un ciudadano pueda usar internet y manejar las redes dependiendo de una ubicación en concreto dentro de un Estado.

Es decir que, junto con la pena privativa de prisión debería de condenarse a no poder acceder a Internet durante un periodo determinado a través de ningún ISP ubicado dentro del territorio o fronteras de ese Estado.

Un ejemplo a seguir, y ya se empiezan a ver más este tipo de condenas es una célebre la sentencia de junio de 2015 de la Audiencia Provincial de Barcelona por la cual se condenó a un joven de 25 años a una pena de 4 años de cárcel, a indemnizar a sus víctimas económicamente, y a no usar las redes sociales, los chats ni Whatsapp durante 5 años como condena por unos delitos relativos a abusos sexuales y pornografía infantil.

III. CIBERAPOLOGÍA DE LA VIOLENCIA

Debido a la amplia extensión de las redes sociales en el entorno ciber actual, y a la libertad e impunidad que internet otorga a sus usuarios tras el fácil anonimato, una de las conductas que más ha crecido en los últimos años es la ciberapología de la violencia.

1. Supuesto

La apología o enaltecimiento del terrorismo y la violencia, es el discurso o declaración en favor de acciones delictivas o violentas, alabándolas y defendiéndolas, de forma que se llega a justificar su uso en determinadas situaciones, e indirectamente promoviendo las acciones relacionadas con este fenómeno.

A los efectos de esta obra, tanto el terrorismo como la violencia se han de entender en el sentido más amplio posible, abarcando todo tipo de conductas ilegales, violentas, ofensivas, abusivas, difamatorias, acosadoras o incorrectas.

A efectos prácticos, se trata de una conducta muy perseguida por las principales organizaciones internacionales. Prueba de ello es por ejemplo la celebración cada año de la Cumbre contra el Terrorismo del Comité Contra el Terrorismo del Consejo de Seguridad de la ONU, cuya última celebración ocurrió en Madrid, España, a mediados de 2015. Y junto a ella multitud de reuniones y congresos más que se centran exclusivamente en la erradicación de este problema.

En internet, la apología o ciberapología de la violencia, tiene la misma definición, pero expresada a través de la red, que se convierte en el principal canal de comunicación para los sujetos que la realizan, debido a su mayor difusión.

La ciberapología tiene mayor voz e incidencia en las redes sociales, donde los mensajes se pueden extender con más facilidad y viralidad, como en Twitter o Facebook. Sin embargo también suele darse esta conducta en foros temáticos o blogs, como los pertenecientes a la plataforma Blogger, y en plataformas de compartir videos como YouTube.

La manera de comunicar el mensaje, se puede realizar de muchas formas diferentes, como a través de texto escrito, imágenes, vídeos, grabaciones, etc. Todo soporte que es susceptible de ser transmitido por internet, puede ser usado para cometer ciberapología de la violencia.

Los sujetos que pueden cometer esta conducta pueden llevarla a cabo de manera individual, o colectiva, formando grupos de presión y movilización. También es posible que la ciberapología se lleve a cabo de manera encubierta por ciertos individuos bajo la dirección de una organización o empresa, con la intención de influir en el mercado donde operan en contra de la competencia.

Las víctimas de esta conducta pueden variar en función de las circunstancias y multitud de factores. La Ciberapología de la violencia se puede dirigir contra un individuo o grupo de ellos, contra una empresa u organización colectiva, e incluso contra las instituciones y organismos que formen parte de un Estado.

Los elementos clave de esta conducta son:

- • Promueven actos violentos

- • Humillación y desprecio a las víctimas

- • Interés en la mayor difusión posible del mensaje: viralidad

| NOTICIA DEL DÍA 27/08/15 |

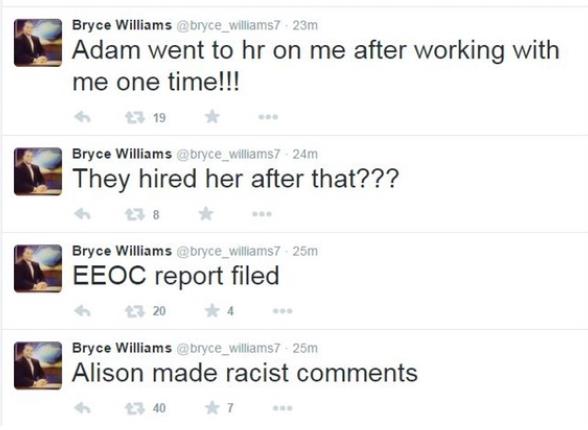

El asesinato de dos reporteros en un pueblo de Virginia, en la costa este de Estados Unidos, a manos de un ex empleado de un canal de noticias ha dado la vuelta al mundo en las últimas horas, por la viralidad que ha alcanzado tras haber colgado el asesino el video del crimen en las redes sociales. Vester Lee Flanigan, conocido como Bryce Williams para sus apariciones públicas, tiroteó en la mañana del miércoles a dos ex compañeros de la cadena de noticias local en la que había trabajado como presentador, y posteriormente falleció por heridas autoinflingidas, informaron las autoridades locales, sin embargo frente a otros casos de asesinatos por armas en este país, el acto está siendo muy controvertido por varios motivos directamente relacionados con los medios. El crimen fue perpetrado en primer lugar, mientras las víctimas, entrevistadora y cámara, realizaban un reportaje en directo para la cadena, por lo que se emitió en directo sin censura en las televisiones que sintonizaban el canal de noticias en todo el territorio estadounidense. Posteriormente, en la cuenta de Twitter de Williams, aparecieron los videos del asesinato grabados desde su propio teléfono móvil, así como tweets acusando a las víctimas por rencillas laborales ocurridas aparentemente en el pasado en la cadena, y cuestionando el racismo y la profesionalidad de sus compañeros recientemente asesinados. Finalmente, al parecer, la cadena ABC News recibió también un documento de más de 20 páginas procedente de Williams dos horas después del tiroteo, donde se justificaba por sus actos y elogiaba las matanzas realizadas contra sus ex compañeros. También recibieron una llamada en ese periodo de tiempo en la que el asesino confirmaba su identidad y los actos que había realizado. Según ha informado la cadena en su web, Williams había estado llamando a ABC durante las últimas semanas, diciendo que quería lanzar una historia (sin especificar cual) y quería enviar por fax la información. Dejando a un lado los motivos que llevaron al autor ya fallecido a cometer el crimen, es muy llamativa la necesidad de Williams de colgar en las redes su video, de realizar ciberapología de la violencia a través de Twitter y Facebook, y dar notoriedad a sus actos. Se desprende de la información colgada por ABC un deseo de hacer viral la historia y extender su mensaje de odio y violencia, y es precisamente lo que esta ocurriendo. Los perfiles de Twitter y Facebook ya han sido suspendidos, y los videos eliminados por los administradores de ambas compañías, pero eso no ha impedido que den la vuelta al mundo. En otras ocasiones, estas organizaciones, así como YouTube u otras plataformas de alojamiento de videos han tenido la oportunidad de censurar los contenidos de inmediato, localizando e identificando al autor para proceder a su detención, ya que colgaban los videos con sus intenciones antes de cometer los crímenes, sin embargo, en esta ocasión, la viralidad se ha alcanzado pero los acontecimientos han sucedido del modo contrario. |

A) Análisis

El tratamiento de la ciberapología de la violencia es distinto, según la localización y el entorno donde se produzca, además dependerá incluso de elementos como el entorno socio-político y los conflictos armados o violentos que puedan afectar al territorio que elabore o cambie sus leyes.

Por ejemplo tras los atentados por los radicales islámicos de DAESH en París este Otoño, es muy probable que se puedan aprobar medidas para acotar la apología de la violencia de carácter más estricto en este país (así lo apuntan todas las previsiones) que en otras zonas europeas donde no se haya vivido de cerca la violencia en un periodo de tiempo razonablemente largo.

En la mayor parte de los Estados, se incluye la apología de la violencia, como un delito incluido en los distintos Códigos Penales de cada país, a pesar de las diferencias en otros ámbitos políticos o incluso legales. Las penas no suelen superar el año de prisión, o una sanción económica leve, y en ningún caso se hace referencia a su expresión por medios informáticos o de telecomunicaciones. Sin embargo, su ámbito de aplicación no es restrictivo y la ciberapología se puede incluir bajo estas conductas.

Por ejemplo en la propia Francia, por el momento esta conducta se recoge en su art. 431.6 del Código Penal dispone que: «Se castigará con prisión de 1 año y multa de 15.000 euros, a la persona que incitara directamente una reunión ilegal armada, a través de gritos, discursos públicos, o por medio de escritos, divulgados o distribuidos»

El Estado de California, EEUU, se castigan en su caso este tipo de acciones con penas igualmente no superiores a 1 año de prisión o una multa que no supere los 5.000 dólares, en base al art. 422.6 del Código Penal

Incluso Costa Rica establece en su Código Penal, art. 276 que: «Será reprimido con prisión de 1 mes a 1 año o con 10 a 60 días multa, el que hiciere públicamente la apología de un delito o de una persona condenada por un delito».

En cuanto a la ordenación que realizan las propias ciberorganizaciones del ciberespacio, es común en la práctica totalidad de ellas la inclusión en los Términos y Condiciones de cláusulas prohibiendo a los usuarios la promoción de actividades ilegales, o de actos de violencia en general:

Por ejemplo, en Twitter se prohíbe mediante los Términos y Condiciones, y las Reglas de Uso:

- • Publicar o enviar amenazas de violencia directa o específica contra otros.

- • Utilizar el servicio para algún propósito ilícito o promoción de actividades ilegales.

- • Participar en actividades de abuso o acoso dirigido hacia otras personas

En Wordpress se pone bajo la responsabilidad de los colaboradores la gestión del blog y se establece que: «Si gestiona un blog, realiza comentarios en un blog, publica material en el sitio web, publica enlaces en el sitio web o, por otro lado, pone material a disposición pública […] usted es enteramente responsable del contenido y de los posibles perjuicios que pueda ocasionar dicho contenido. Esto es independiente de si el contenido en cuestión es un texto, un gráfico, un archivo de audio o software». Al poner a disposición pública el contenido, representa y garantiza que:

• El contenido no es pornográfico, no contiene amenazas ni incita a la violencia; asimismo, tampoco infringe los derechos de privacidad o publicidad de ningún tercero.

Otro ejemplo puede ser YouTube, que dispone en sus Términos y Condiciones de uso, en relación con las conductas relacionadas con la ciberapología de la violencia, que:

1) No se admite contenido que promueva o consienta la violencia contra individuos o grupos por motivos de:

- • Raza u origen étnico

- • Religión

- • Discapacidad

- • Sexo

- • Edad

- • Nacionalidad

- • Condición de veterano de guerra

- • Orientación sexual

- • Identidad de género

- • Cuyo fin principal sea incitar al odio por alguna de estas causas.

B) Propuesta de soluciones

Toda propuesta de ordenación jurídica de las ciberconductas de apología de la violencia, debe ser entendida con profundidad y caso a caso, ya que en todos los países avanzados y democráticos supone un bien jurídico de incalculable valor la libertad de expresión, que se configura como uno de los pilares fundamentales de un país desarrollado.

Sin embargo, en los casos más trascendentes, como por ejemplo la captación de adeptos y difusión de mensajes violentos por parte del Estado Islámico (DAESH), parece que la propuesta de ordenación jurídica deberá realizarse desde otras perspectivas conectadas.

Desde el ámbito personal y doméstico, la ciberapología de la violencia debe ser ordenada desde un enfoque de protección o seguridad de ámbito privado, en combinación con la protección que se ofrezca desde el ámbito público. Es decir, parece importante que cuando una persona es objeto de un caso de ciberapología de la violencia, debe protegerse con los controles de seguridad privados, tales como el bloqueo de la cuenta de usuario, medidas de autoprotección física, autovigilancia y control de los contenidos, respecto a todos los blogs o páginas web relacionadas con la persona.

Asimismo, esta persona «víctima» de esta ciberviolencia, deberá poner en conocimiento de las autoridades competentes de su país dicha ciberconducta, para que dicho Estado realice las acciones de control pertinentes para proteger a esta persona.

En el ámbito de las ciberorganizaciones, la propuesta de solución deberá contener objetivos de control de seguridad propios (autoregulación de sus contenidos) coordinados con las autoridades públicas competentes.

Prueba del poder que ostentan estas redes en la divulgación de la conducta, es la última cumbre de la ONU, mencionada anteriormente, donde se arrojó como conclusión en relación con las estrategias europeas y globales de lucha frente a este problema, que era de vital importancia resaltar la importancia de la implicación de las empresas que gestionan redes sociales como Facebook, Google y Twitter en la lucha contra el terrorismo.

Sin especificar medidas concretas, la ONU barajó entre sus posibilidades más cercanas trabajar en conjunto con el sector privado, con ciberorganizaciones como Facebook, Google o Twitter, para ejercer labores de vigilancia de sus redes, y para que cuando se encontraran pruebas, fuera posible involucrar a la Justicia para condenar a quienes reclutan terroristas en Internet. También abogando por trabajar activamente en eliminar los contenidos radicales puestos a disposición del público, así como para incluir mensajes que los contrarresten.

A nivel de los Estados, la propuesta de solución parece que irá encaminada a la colaboración entre diversos países y a la creación decibercuerpos de ciberpolicía y cibermilitares que vigilen y protejan el Ciberespacio.

Ello, lógicamente, conllevará la aparición de las normas o leyes pertinentes, y sobre todo la habilitación de cibercapacidades del personal que deberá llevar a cabo estas nuevas habilidades tecnológicas.

Desde mi punto de vista, muy pronto veremos cómo se comenzarán a crear estos cibercuerpos públicos de seguridad.

IV. CIBERESPIONAJE INDUSTRIAL

El espionaje siempre ha existido y nunca dejará de existir, pero el espionaje masivo a los ciudadanos y a las empresas era una realidad al menos desconocida por la gran mayoría.

Al parecer, la NSA (National Security Agency) ha recopilado en los últimos años información masiva utilizando «puertas traseras» de los servidores de los grandes operadores de la industria de Internet como Google o Yahoo.

Esta actividad de recolección masiva de datos podría definirse como un claro ejemplo de Big Data. Pero, ¿Qué podemos entender como Big Data en este caso actual? Y más importante aún, ¿es legal el tratamiento de esta información? ¿Qué conflicto jurídico se plantea a partir de ahora?

La actualidad dibuja un claro caso de vigilancia electrónica o ciberespionajeen el que un organismo, la NSA, ha utilizado complejos sistemas informáticos para capturar, almacenar, procesar y analizar inmensas cantidades de datos. Lo podríamos llamar el «Big Data Brother».

Frente a la publicación de estas alarmantes noticias se encuentra una Unión Europea gobernada por diversos líderes políticos que no pueden o no quieren aprovechar la ocasión para, al menos, defender los derechos de sus ciudadanos europeos. Un ejemplo de ello es el retraso que se ha producido en la aprobación del Reglamento Europeo de Protección de Datos.

A este destacado conflicto internacional hay que sumar el conflicto jurídico que subyace en la colisión de los llamados derechos a la privacidad y/o intimidad frente a la protección de los ciudadanos por parte de los Estados o seguridad nacional.

Los gobiernos están en su derecho de proteger a sus ciudadanos ante cualquier ataque del crimen organizado, pero ¿tienen legitimidad para hacerlo más allá de sus fronteras físicas? ¿Pueden recopilar información personal de ciudadanos y empresas de todo el mundo? Y es más ¿existe proporcionalidad entre el fin perseguido, la seguridad y defensa nacional, y el respeto a los derechos fundamentales y libertades de los ciudadanos extranjeros?

Cabe destacar que el espionaje industrial también se venía realizando de forma ilegal pero no se conocía que lo realizaran los gobiernos legítimos. De ser cierta esta información, se puede pensar que dicha actividad se viene realizando para dar ventajas competitivas a empresas americanas frente a destacadas empresas extranjeras, por ejemplo, en concursos públicos de grandes infraestructuras.

Y respecto al ciberespionaje a ciudadanos, cabe destacar la presunta vulneración de la intimidad personal y privacidad de los ciudadanos extranjeros que no consienten el tratamiento electrónico de sus datos personales con fines desconocidos.

1. Supuesto

El espionaje industrial se puede definir como la actividad de obtener de manera encubierta información, comunicaciones y datos de terceros, de carácter industrial o mercantil y no disponibles para el conocimiento general del público, utilizando técnicas como la infiltración en organizaciones ajenas, el robo de datos, el soborno, o el chantaje.

En internet, ese tipo de ciberespionaje consiste en la misma búsqueda de la obtención de información y datos, pero utilizándose como medio la tecnología disponible a través de internet, para acceder a las informaciones y comunicaciones que circulan por la red o se encuentran almacenados en los soportes informáticos o tecnológicos.

Los datos que se persiguen obtener con más frecuencia son los relativos a propiedad intelectual e industrial, patentes, y datos bancarios o económicos de empresas o industrias.

Se habla de ciberespionaje industrial cuando se persiguen datos de empresas y organizaciones (no militares), mientras que cuando lo que se buscan son datos personales, se habla de acceso a contenidos sin consentimiento.

Los soportes en los que se puede llevar a cabo esta conducta no se limitan únicamente a ordenadores personales. El ciberespionaje se puede dar en tablets, smartphones, dispositivos de almacenamiento, o equipos tecnológicos de otra naturaleza. Todo sistema o soporte con capacidad de entrada y salida de datos, es susceptible de ser espiado, como por ejemplo la información personal de un directivo trabajando desde su vivienda.

A este respecto, los tipos de ciberespionaje se pueden producir, de acuerdo a los afectados o intervinientes, que son:

- • Individuo-Individuo: Un ciberusuario obtiene información y datos personales normalmente de otro empleado de una gran empresa o corporación, a través de su ordenador personal, su smartphone o su Tablet.

- • Individuo-Organización: Un ciberusuario obtiene datos e información sobre una organización, a través de sus sistemas informáticos directamente.

- • Organización-Organización: Una entidad obtiene información y datos de otra, normalmente competencia de la primera, para obtener una ventaja competitiva.

- • Organización-Estado: Una entidad busca obtener información de las diferentes organizaciones en las que se divide el Estado (Ministerios, Agencias).

- • Estado-Estado: Un Estado obtiene información y datos de otro en beneficio de las organizaciones que lo conforman, o con motivo de la Seguridad Nacional.

- • Estado-Individuo: Un Estado obtiene información y datos personales de un individuo, de nuevo a través de su ordenador personal, smartphone y tablet, así como de los diferentes registros y mecanismos oficiales.

A) Análisis

El ciberespionaje se recoge de manera muy diferente en las normas internas de las diferentes organizaciones frente a las regulaciones recogidas en las leyes y reglamentos de los Estados, donde también hay notables diferencias.

En este sentido, cabe destacar que existe una clara diferencia entre los Estados que han regulado en Ley especial estas ciberconductas y aquellos que simplemente han añadido supuestos de hecho a las conductas que ya trataban anteriormente en sus leyes o códigos.

Dentro de este primer grupo, se encuentra Venezuela, cuya Ley Especial contra los Delitos Informáticos (30 de octubre de 2001 Gaceta Oficial N.o 37.313) recoge el ciberespionaje en forma de «Violación de la privacidad de la data o información de carácter personal.» Y establece en el art. 20 una pena de prisión de 2 a 6 años y multa de 200 a 600 unidades tributarias.

Sin embargo otros Estados como China contemplan este tipo de delitos en el Código Penal, los recogidos en los artículos110 y 111 donde se castiga a quien roba, reúna en secreto, compre, o ilegalmente ofrezca secretos de Estado o de inteligencia para una organización, institución o personal fuera del país con penas no menores de 5 años a no más de 10 años de reclusión; aunque si las circunstancias son más graves se pueden establecer penas a partir de los 10 años de prisión junto con otras medidas como la privación de los derechos políticos.

Alemania, en este caso, también dispone de unos apartados en su código penal que contemplan castigos menos severos como se establece en el art. 204 de la ley penal Alemana, que castiga al que ilícitamente explota el secreto empresarial o comercial de otro, con una pena de prisión de hasta un máximo de 2 años o con pena de simple multa.

La diferencia de penas entre los distintos territorios más que evidente, como se puede comprobar de la pequeña muestra aquí reflejada, no es sino un reflejo de las circunstancias de cada Estado, que condicionan el tratamiento de esta conducta, llegándose a calificar como un delito grave contra el Estado en unos casos, como un simple delito contra la propiedad industrial en otros, como un delito informático, etc.

Por lo que no se podrá encontrar uniformidad en estos tratamientos, sino que habrá que atender a lo que establezca cada territorio para obtener una respuesta a que grado de gravedad se le otorga a esta conducta en cada lugar.

Para la regulación en el mundo ciber, el tratamiento en cambio se realiza de forma casi idéntica en todas y cada una de las organizaciones objeto del análisis desde la perspectiva del Ciberderecho.

Por ejemplo, la organización líder en almacenamiento de vídeos YouTube establece en sus Términos y Condiciones en relación con el ciberespionaje que:

- • Se prohíbe a los usuarios la recabación de datos personales de algún otro usuario del Sitio Web o los Servicios.

- • Se prohíbe el acceder a los contenidos por medio de tecnología distinta de las páginas de reproducción de videos de la webo cualquier otro medio disponible.

En el caso de Alibaba, y su filial Aliexpress, el ejemplo es parecido, sus Términos y Condiciones establecen que se prohíbe:

- • Copiar o reproducir los servicios o cualquier información, texto, imágenes, gráficos, vídeos, sonido, directorios, archivos, bases de datos o listados, etc., disponibles a través de Aliexpress.

- • Recopilar contenido del sitio para crear listas, bases de datos o directorios.

- • Hacer uso de cualquier contenido para cualquier fin que no esté expresamente permitido en los Términos y Condiciones.

Y para terminar con esta serie de ejemplos, otra muestra más de esta homogeneidad puede ser la ordenación establecida por la normativa de Facebook, que establece del mismo modo que:

- • El usuario no podrá recopilar información o contenido de otros usuarios ni se accederá a Facebook utilizando medios automáticos (como harvestingbots, robots, arañas o scrapers).

- • El usuario no podrá solicitar información de inicio de sesión ni accederás a una cuenta perteneciente a otro usuario.

- • El usuario no podrá utilizar Facebook para cometer actos ilícitos, engañosos, malintencionados o discriminatorios.

La mayoría de las ciberorganizaciones, como las recogidas en los anteriores ejemplos, prohíbe en mayor o menor medida el uso no autorizado de sus plataformas y la obtención de datos sin autorización, poniendo de manifiesto que el ciberespionaje es una conducta muy extendida que se tiene en cuenta a la hora de prohibir de forma clara y específica ciertos comportamientos a los usuarios.

B) Propuesta de soluciones

A mi entender, el secreto para la resolución de esta ciberconducta podría estar en la proporcionalidad y el cumplimiento o compliance de la normativa internacional.

Parece desproporcionado que se tenga que «cachear» la información personal de millones para predecir y detener un delito antes de que éste suceda.

Si no queremos crear alarma social ni que se vulneren infinidad de derechos fundamentales por parte de los legítimos representantes del pueblo, regulemos dicha actividad e informemos a los ciudadanos, ya que seguramente la gran mayoría llegue a entenderlo.

Los Estados están en su derecho de proteger sus territorios. El fin que persigue es loable (defenderse de los ataques del crimen organizado) y seguramente los demás Estados salen beneficiados indirectamente, pero estas actividades de tratamiento informático de datos deberían seguir los cauces democráticos conocidos, como son el consenso internacional y la aprobación y divulgación de la pertinente normativa.

A nivel de las organizaciones, partiendo de que los agujeros de seguridad en su gran mayoría están provocados por personal interno de la propia organización, las propuestas de solución tienen que ir dirigidas a realizar controles técnicos y procedimentales que minimicen los riesgos de fugas de información internas o a las que de forma externa se pueda acceder.

Para ello es recomendable seguir estándares internacionales, como la ISO 27.000 de Sistemas de gestión de la Seguridad de la Información en una empresa basándose en los siguientes objetivos, de forma que su cumplimiento pueda garantizar una correcta delimitación del ciberespionaje:

- 1. Preservación de la información de forma que no pueda ser eliminada o perdida de forma accidental o intencionada.

- 2. Confidencialidad de la información de forma que no pueda ser conocida sin autorización por terceros.

- 3. Disponibilidad de la información de forma que su acceso no se vea alterado o imposibilitado.

V. CIBERACOSO

El acoso es aquella conducta consistente en perseguir de un modo constante, persistente y molesto a una persona, provocándole una situación de angustia, bloqueo emocional y/o preocupación. Esta conducta puede ir unida a acciones de violencia verbal o física, amenazas, intimidación, extorsión, etc.

Cuando esta conducta sucede a través de Internet, se denomina ciberacoso (en inglés, cyberbullying), o acoso virtual o cibernético, y consiste en el hostigamiento, humillación o en cualquier otro tipo de molestias con independencia del dispositivo electrónico que se utilice: Smartphone, Tablet, ordenador, wearables, etc.

El elemento determinante para que se trate de acoso y no de otra ciberconducta, es la extensión en el tiempo de estas acciones, pues solo se podrán clasificar como tal, las acciones que se desarrollen en un periodo continuo y prolongado de tiempo, de manera progresiva, y no de forma puntual o circunstancial en un momento dado. Es también importante destacar que puede llegar a constituir pequeños actos de violencia constantes y muy dañinos que, a largo plazo, pueden ocasionar consecuencias irreversibles en las personas que los sufren.

Existen muchas maneras de clasificar al ciberacoso, como por ejemplo en función del ámbito o el contexto en el que se produzca:

- • Cibercoso escolar (bullying): maltrato psicológico o verbal producido entre menores.

- • Ciberacoso laboral (mobbing): Conjunto de acciones de hostigamiento en el entorno laboral para producir miedo, desprecio o desánimo en un trabajador.

- • Ciberacoso psicológico: trato vejatorio y descalificador hacia una persona, con el fin de desestabilizarla psíquicamente.

- • Ciberacoso sexual: manifestación de una serie de conductas compulsivas de solicitud de favores sexuales dirigidas a un receptor en contra de su voluntad.

Dada la definición y las variantes que pueda presentar, el ciberacoso se ve reflejado en los siguientes ejemplos:

- • Dar de alta a la víctima en un web donde se trata de votar a la persona más fea, a la menos inteligente, o a la más gorda, con la intención de conseguir que sea ésta la más votada.

- • Crear un perfil falso suplantando la identidad víctima, en redes sociales o foros, y publicar en primera persona información sensible en forma de confesiones como determinados acontecimientos personales o demandas explícitas de contactos sexuales.

- • Publicar información, imágenes o videos ofensivos en cualquier plataforma de internet para que llegue al entorno cercano de la víctima y dañe su dignidad.

1. Análisis

La regulación por parte de los países y organizaciones de esta conducta es heterogénea, y sobre todo, muy escasa, ya que el ciberacoso se suele incluir bajo la regulación de otras conductas como las amenazas, la extorsión, o la apología de la violencia, todas en formato físico, bajo el cual se podría incluir la variante ciber. No obstante, ya se empieza a extender la regulación de esta ciberconducta enfocada al ámbito escolar y educativo debido a las devastadoras consecuencias que tiene este tipo de acoso sobre menores o adolescentes.

Como se acaba de indicar, son muy pocas las legislaciones que recogen como conducta independiente el acoso. Un ejemplo de ello es el Código Penal de España, cuyo art. 172 ter (LA LEY 3996/1995), establece que será castigado con la pena de prisión de tres meses a dos años el que acose a una persona llevando a cabo de forma insistente y reiterada, y sin estar legítimamente autorizado, alguna de las conductas siguientes y, de este modo, altere gravemente el desarrollo de su vida cotidiana:

- — La vigile, la persiga o busque su cercanía física.

- — Establezca o intente establecer contacto con ella a través de cualquier medio de comunicación, o por medio de terceras personas.

- — Mediante el uso indebido de sus datos personales, adquiera productos o mercancías, o contrate servicios, o haga que terceras personas se pongan en contacto con ella.

- — Atente contra su libertad o contra su patrimonio, o contra la libertad o patrimonio de otra persona próxima a ella.

Por su parte, algunos de los Estados norteamericanos ya contemplan el cyberbullying en sus regulaciones sectoriales (por ejemplo, la educativa). Así, y entre otros, el Estado de Tennessee (Tenn. Code Ann. § 49-6-1014) recoge expresamente la conducta del cyberbullying, lo que se entiende por acoso online, los medios por los que se puede cometer, y la sanción que corresponde en caso de que se cometa la conducta.

Entrando en la ordenación de la misma en el ciberespacio, se puede encontrar un paralelismo con la situación existente en el mundo físico, con organizaciones que mencionan en sus políticas el ciberacoso de manera específica, frente a organizaciones que solo hacen referencia y prohíben las manifestaciones de ésta en la web.

En un claro ejemplo del primer tipo de organización, Yahoo, en sus Términos y Condiciones, dispone que el usuario debe aceptar no hacer nada en los Servicios de Yahoo, ni enviar Contenidos a otros Usuarios que sean:

- • Obscenos

- • Amenazadores o violentos

- • Insultantes o Dañinos para otros (incluso para menores)

- • Que invadan la privacidad de otros

- • Que fomenten el odio

- • Que fomenten el acoso

- • Que fomenten la discriminación o sean inaceptables por cualquier otra causa

LinkedIn, por su parte, también contempla esta conducta en sus Términos y Condiciones de uso, proporcionando a sus usuarios un formulario de denuncia en caso de que el comportamiento abusivo persista:

En el otro lado, se encuentra Ebay, que establece a través de los Términos y Condiciones que se reservan el derecho a cancelar servicios y cuentas de usuarios, si:

- • «consideramos que estás creando problemas o posibles responsabilidades legales,

- • consideramos que tales restricciones mejorarán la seguridad de la comunidad eBay o reducirán la exposición a responsabilidades económicas tanto por parte de eBay como de cualquier otro usuario;

- • consideramos que estás infringiendo los derechos de terceras partes;

- • consideramos que estás actuando de manera incompatible con la letra o el espíritu de estas Condiciones de Uso o de nuestras políticas, o actuando de forma abusiva respecto de nuestros empleados o usuarios;

- • (…)».

Si bien el ciberacoso no está nombrado como tal, sí se encuentra encuadrado entre las conductas anteriores.